042_去中心化交易所(DEX)安全:从AMM机制到闪电贷攻击的防御策略

042_去中心化交易所(DEX)安全:从AMM机制到闪电贷攻击的防御策略

安全风信子

发布于 2025-11-19 14:51:25

发布于 2025-11-19 14:51:25

1.1 去中心化交易所基础架构与安全模型

去中心化交易所(DEX)是DeFi生态系统的核心基础设施之一,允许用户在不需要中央中介的情况下交易加密资产。2025年的DEX架构已发展成为高度复杂和安全的系统,但仍面临各种独特的安全挑战。

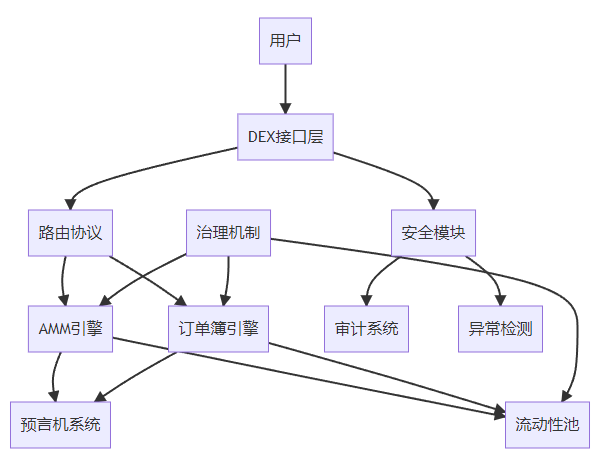

1.1 DEX核心架构组件

现代DEX架构由以下核心组件构成:

- 订单簿/自动做市商(AMM):处理交易匹配和价格发现

- 流动性池:提供交易所需的资产储备

- 路由协议:优化交易路径以获得最佳价格

- 预言机系统:提供外部价格数据

- 治理机制:管理协议参数和升级

- 安全模块:保护用户资产和协议完整性

1.2 DEX安全威胁模型

DEX面临的主要安全威胁包括:

- 价格操纵攻击:攻击者通过大额交易影响资产价格

- 闪电贷攻击:利用无抵押贷款执行复杂的攻击策略

- 重入攻击:利用合约调用顺序执行未授权操作

- 前置交易(MEV):在用户交易前插入交易获利

- 智能合约漏洞:由于代码缺陷导致的资金损失

- 流动性攻击:通过操纵流动性池获利

2. 自动做市商(AMM)机制安全分析

自动做市商(AMM)是现代DEX最常用的价格发现机制,理解其工作原理和安全隐患至关重要。

2.1 AMM核心数学模型

最常见的AMM模型包括:

- 恒定乘积模型(x*y=k):Uniswap V2使用的经典模型

- 恒定均值模型:提供更稳定的价格曲线

- 混合模型:结合多种曲线特性

- 集中流动性模型:Uniswap V3引入的高效资本利用模型

// 恒定乘积模型核心实现

contract ConstantProductAMM {

uint256 public constant MIN_LIQUIDITY = 10**3;

mapping(address => uint256) public balanceOf;

uint256 public reserve0;

uint256 public reserve1;

uint256 public totalSupply;

// 更新储备并防止整数溢出

function _update(uint256 balance0, uint256 balance1) private {

reserve0 = balance0;

reserve1 = balance1;

}

// 添加流动性

function mint(address to) external returns (uint256 liquidity) {

uint256 balance0 = IERC20(token0).balanceOf(address(this));

uint256 balance1 = IERC20(token1).balanceOf(address(this));

uint256 amount0 = balance0 - reserve0;

uint256 amount1 = balance1 - reserve1;

uint256 _totalSupply = totalSupply;

if (_totalSupply == 0) {

liquidity = sqrt(amount0 * amount1) - MIN_LIQUIDITY;

_mint(address(0), MIN_LIQUIDITY); // 铸造成立费

} else {

liquidity = min(

(amount0 * _totalSupply) / reserve0,

(amount1 * _totalSupply) / reserve1

);

}

require(liquidity > 0, "Insufficient liquidity minted");

_mint(to, liquidity);

_update(balance0, balance1);

}

// 移除流动性

function burn(address to) external returns (uint256 amount0, uint256 amount1) {

uint256 balance0 = IERC20(token0).balanceOf(address(this));

uint256 balance1 = IERC20(token1).balanceOf(address(this));

uint256 liquidity = balanceOf[address(this)];

uint256 _totalSupply = totalSupply;

amount0 = (liquidity * balance0) / _totalSupply;

amount1 = (liquidity * balance1) / _totalSupply;

require(amount0 > 0 && amount1 > 0, "Insufficient liquidity burned");

_burn(address(this), liquidity);

_safeTransfer(token0, to, amount0);

_safeTransfer(token1, to, amount1);

balance0 = IERC20(token0).balanceOf(address(this));

balance1 = IERC20(token1).balanceOf(address(this));

_update(balance0, balance1);

}

// 交换代币

function swap(uint256 amount0Out, uint256 amount1Out, address to) external {

require(amount0Out > 0 || amount1Out > 0, "Insufficient output amount");

uint256 balance0 = IERC20(token0).balanceOf(address(this));

uint256 balance1 = IERC20(token1).balanceOf(address(this));

require(amount0Out < balance0 && amount1Out < balance1, "Insufficient liquidity");

if (amount0Out > 0) _safeTransfer(token0, to, amount0Out);

if (amount1Out > 0) _safeTransfer(token1, to, amount1Out);

uint256 newBalance0 = IERC20(token0).balanceOf(address(this));

uint256 newBalance1 = IERC20(token1).balanceOf(address(this));

// 价格影响检查

uint256 amount0In = newBalance0 > balance0 - amount0Out ? newBalance0 - (balance0 - amount0Out) : 0;

uint256 amount1In = newBalance1 > balance1 - amount1Out ? newBalance1 - (balance1 - amount1Out) : 0;

require(amount0In > 0 || amount1In > 0, "Insufficient input amount");

// 滑点保护

uint256 balance0Adjusted = newBalance0 * 1000 - amount0In * 3;

uint256 balance1Adjusted = newBalance1 * 1000 - amount1In * 3;

require(balance0Adjusted * balance1Adjusted >= uint256(reserve0) * uint256(reserve1) * (1000**2), "Price impact too high");

_update(newBalance0, newBalance1);

}

// 辅助函数

function sqrt(uint256 y) internal pure returns (uint256 z) {

if (y > 3) {

z = y;

uint256 x = y / 2 + 1;

while (x < z) {

z = x;

x = (y / x + x) / 2;

}

} else if (y != 0) {

z = 1;

}

}

function min(uint256 x, uint256 y) internal pure returns (uint256) {

return x <= y ? x : y;

}

}2.2 AMM常见漏洞分析

AMM机制存在的主要安全漏洞包括:

- 价格操纵漏洞:由于池中流动性不足导致价格容易被操纵

- 整数精度问题:在计算过程中可能出现的精度损失

- 闪电贷攻击向量:利用池中资产进行无风险套利

- 重入攻击风险:在交换过程中可能被恶意合约利用

- 前端运行漏洞:交易可被矿工或套利者提前获取

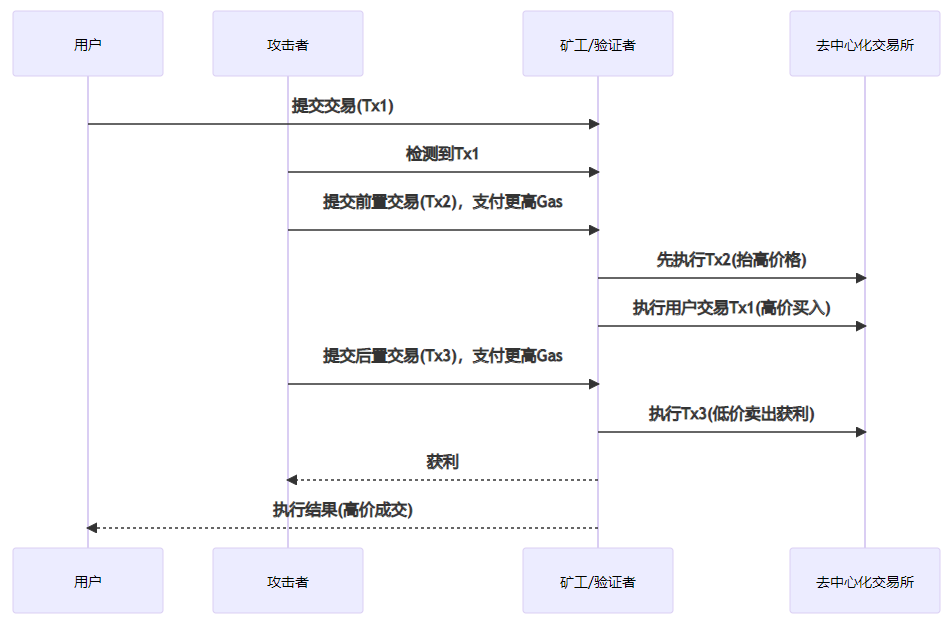

4 前置交易(MEV)防护与公平交易机制

前置交易(MEV)是DEX面临的另一个重大安全挑战,2025年的解决方案已经相当成熟。

4.1 MEV攻击原理与影响

MEV(Maximum Extractable Value)是矿工或验证者从区块链交易顺序中提取的价值。主要攻击形式包括:

- 前置交易:在用户交易前插入自己的交易

- 后置交易:在用户交易后立即执行交易获利

- 三明治攻击:在用户交易前后各插入一笔交易

- 时间抢跑:利用网络延迟差异获利

MEV的负面影响包括:增加用户交易成本、降低交易公平性、扭曲市场价格。

4.2 MEV防护技术实现

2025年DEX采用的MEV防护技术包括:

// MEV防护机制实现

contract MEVProtectedDEX {

// 私有交易池

struct PrivateTxPool {

bytes[] pendingTransactions;

uint256[] commitmentValues;

mapping(bytes32 => bool) executed;

}

PrivateTxPool public privatePool;

// 链下交易提交

function submitPrivateTransaction(bytes memory encryptedTx, uint256 commitment) external {

privatePool.pendingTransactions.push(encryptedTx);

privatePool.commitmentValues.push(commitment);

}

// 批量执行私有交易

function executePrivateBatch(bytes32[] calldata txHashes) external onlyExecutor {

for (uint i = 0; i < txHashes.length; i++) {

if (!privatePool.executed[txHashes[i]]) {

// 解密并执行交易

// ...

privatePool.executed[txHashes[i]] = true;

}

}

}

// 时间加权交易排序

function getTransactionPriority(address user, uint256 gasPrice) public view returns (uint256) {

// 基础优先级 = Gas价格

uint256 basePriority = gasPrice;

// 用户历史奖励

uint256 historyBonus = getUserHistoryBonus(user);

// 时间戳随机性

uint256 randomFactor = uint256(keccak256(abi.encodePacked(block.timestamp, user, block.difficulty))) % 10;

// 综合优先级计算

return basePriority + historyBonus + randomFactor;

}

// 盲拍机制

struct BlindAuction {

uint256 startTime;

uint256 endTime;

uint256 minBid;

mapping(address => bytes32) bids;

mapping(address => uint256) revealedBids;

address[] bidders;

bool revealed;

}

BlindAuction public currentAuction;

// 开始新的盲拍

function startBlindAuction(uint256 duration, uint256 minBid) external onlyOwner {

currentAuction.startTime = block.timestamp;

currentAuction.endTime = block.timestamp + duration;

currentAuction.minBid = minBid;

currentAuction.revealed = false;

}

// 提交盲拍

function submitBid(bytes32 commitment) external {

require(block.timestamp >= currentAuction.startTime, "Auction not started");

require(block.timestamp <= currentAuction.endTime, "Auction ended");

currentAuction.bids[msg.sender] = commitment;

currentAuction.bidders.push(msg.sender);

}

// 揭示盲拍

function revealBid(uint256 bidAmount, bytes32 nonce) external {

require(block.timestamp > currentAuction.endTime, "Auction not ended");

require(block.timestamp <= currentAuction.endTime + 1 hours, "Reveal period ended");

bytes32 commitment = keccak256(abi.encodePacked(bidAmount, nonce, msg.sender));

require(currentAuction.bids[msg.sender] == commitment, "Invalid commitment");

require(bidAmount >= currentAuction.minBid, "Bid too low");

currentAuction.revealedBids[msg.sender] = bidAmount;

}

// 确定交易顺序

function determineTransactionOrder() external onlyOwner {

require(block.timestamp > currentAuction.endTime + 1 hours, "Reveal period not ended");

require(!currentAuction.revealed, "Already revealed");

// 根据揭示的出价确定交易顺序

// ...

currentAuction.revealed = true;

}

// 防前端运行保护

modifier antiFrontRunning() {

// 检查调用者是否是已知的MEV机器人

require(!isMEVRobot(msg.sender), "MEV robots not allowed");

// 添加交易延迟

if (block.timestamp - lastTransactionTime[msg.sender] < 2 seconds) {

revert("交易频率过高,请稍后再试");

}

lastTransactionTime[msg.sender] = block.timestamp;

_;

}

// 交易隐私保护

function privateSwap(uint256 amountIn, address tokenIn, address tokenOut, uint256 minAmountOut) external antiFrontRunning {

// 私有交换逻辑,使用加密或零知识证明保护交易细节

// ...

}

}5 流动性池安全与资本效率优化

流动性池是DEX的核心组件,其安全性和资本效率直接影响DEX的整体表现。

5.1 集中流动性模型安全分析

Uniswap V3引入的集中流动性模型在2025年已成为行业标准,但也带来了新的安全挑战:

- 流动性集中风险:资本集中在特定价格范围内可能导致极端市场条件下的流动性枯竭

- 价格影响波动:集中流动性可能导致价格影响更加不稳定

- 头寸管理复杂性:增加了用户管理流动性头寸的复杂性

// 集中流动性模型安全增强版

contract ConcentratedLiquidityPool {

// 流动性头寸结构

struct Position {

uint96 nonce;

address operator;

address token0;

address token1;

int24 tickLower;

int24 tickUpper;

uint128 liquidity;

int256 feeGrowthInside0LastX128;

int256 feeGrowthInside1LastX128;

uint128 tokensOwed0;

uint128 tokensOwed1;

}

// 价格范围保护

mapping(int24 => uint256) public tickLiquidity;

// 流动性集中度监控

function monitorLiquidityConcentration() public view returns (bool) {

uint256 totalLiquidity = getTotalLiquidity();

uint256 highConcentrationLiquidity = 0;

// 计算高集中度区域的流动性

int24 currentTick = getCurrentTick();

for (int24 i = currentTick - 100; i <= currentTick + 100; i++) {

highConcentrationLiquidity += tickLiquidity[i];

}

// 如果10%的价格范围包含超过80%的流动性,认为集中度过高

if (highConcentrationLiquidity * 100 / totalLiquidity > 80) {

return true; // 集中度风险

}

return false;

}

// 流动性风险缓解

function mitigateLiquidityRisk() external onlyOwner {

if (monitorLiquidityConcentration()) {

// 增加交易费用以鼓励更广泛的流动性分布

increaseFeesTemporarily();

// 触发流动性警报

emit LiquidityConcentrationWarning();

}

}

// 安全的流动性提供

function safeMint(address recipient, int24 tickLower, int24 tickUpper, uint128 amount) external returns (uint256 tokenId) {

// 验证价格范围合理性

require(tickLower < tickUpper, "Invalid tick range");

require(tickLower >= MIN_TICK && tickUpper <= MAX_TICK, "Tick range out of bounds");

// 检查是否过于集中

uint256 existingLiquidity = getLiquidityInRange(tickLower, tickUpper);

uint256 totalLiquidity = getTotalLiquidity();

if (totalLiquidity > 0) {

require(existingLiquidity * 100 / totalLiquidity < 50, "Range too concentrated");

}

// 流动性提供逻辑

// ...

// 更新流动性映射

updateLiquidityMap(tickLower, tickUpper, amount);

return tokenId;

}

// 防止流动性突然撤出

function safeBurn(uint256 tokenId, uint128 amount) external {

Position storage position = positions[tokenId];

require(msg.sender == position.operator, "Not authorized");

// 检查是否会导致过度流动性减少

uint256 remainingLiquidity = position.liquidity - amount;

uint256 totalLiquidity = getTotalLiquidity();

require(totalLiquidity - amount > totalLiquidity * 20 / 100, "Excessive liquidity reduction");

// 流动性撤出逻辑

// ...

// 更新流动性映射

updateLiquidityMap(position.tickLower, position.tickUpper, 0 - amount);

}

// 自动再平衡机制

function autoRebalance() external {

// 当检测到极端价格波动时,自动调整流动性激励

if (getPriceVolatility() > 0.05) { // 5%以上的价格波动

// 增加价格区间外的流动性奖励

increaseOutOfRangeIncentives();

}

}

}5.2 资本效率优化技术

2025年DEX采用的资本效率优化技术包括:

- 动态费率模型:根据市场波动自动调整交易费用

- 流动性挖矿激励:针对战略价格范围提供额外奖励

- 自动再平衡机制:帮助流动性提供者优化头寸

- 分层流动性池:不同风险偏好的流动性池

- 跨池聚合器:优化资金利用效率

6 价格预言机安全与去中心化数据喂价

价格预言机是DEX安全的关键组件,其可靠性直接影响整个系统的安全性。

6.1 预言机攻击向量分析

价格预言机面临的主要攻击包括:

- 延迟攻击:利用预言机数据更新延迟

- 闪电贷攻击:通过大额交易操纵预言机价格

- 少数节点攻击:如果数据源不够分散

- 链上数据操纵:直接操纵预言机依赖的链上数据

6.2 去中心化预言机实现

2025年的去中心化预言机系统实现了多层次的安全保障:

// 去中心化预言机系统

contract DecentralizedOracle {

// 数据源结构

struct DataSource {

address source;

uint256 weight;

bool active;

uint256 lastUpdate;

}

// 价格数据结构

struct PriceData {

uint256 price;

uint256 timestamp;

uint256 deviation;

uint256 updateCount;

}

// 数据映射

mapping(address => DataSource[]) public tokenSources;

mapping(address => PriceData) public tokenPrices;

// 治理参数

uint256 public minSources = 5;

uint256 public maxDeviation = 2; // 2%

uint256 public updateInterval = 5 minutes;

// 提交价格数据

function submitPrice(address token, uint256 price) external {

// 验证数据源

require(isActiveDataSource(msg.sender, token), "Not an active data source");

// 验证提交频率

DataSource storage source = getDataSource(msg.sender, token);

require(block.timestamp - source.lastUpdate >= updateInterval / 2, "Update too frequent");

// 记录提交

recordPriceSubmission(token, msg.sender, price);

// 检查是否需要更新价格

if (shouldUpdatePrice(token)) {

updateAggregatedPrice(token);

}

}

// 聚合价格计算

function updateAggregatedPrice(address token) internal {

// 获取所有有效数据源的价格

(uint256[] memory prices, uint256[] memory weights) = collectPricesWithWeights(token);

// 计算加权中位数价格

uint256 medianPrice = calculateWeightedMedian(prices, weights);

// 计算偏差

uint256 deviation = calculateDeviation(prices, medianPrice);

// 验证偏差在允许范围内

require(deviation <= maxDeviation, "Too much price deviation");

// 验证与外部参考价格的一致性

uint256 referencePrice = getExternalReferencePrice(token);

require(absDiff(medianPrice, referencePrice) * 100 / referencePrice <= 5, "Price too far from reference");

// 更新价格数据

tokenPrices[token] = PriceData({

price: medianPrice,

timestamp: block.timestamp,

deviation: deviation,

updateCount: tokenPrices[token].updateCount + 1

});

emit PriceUpdated(token, medianPrice, block.timestamp);

}

// 防操纵检查

function verifyPriceIntegrity(address token, uint256 price) public view returns (bool) {

// 检查价格变化率

if (tokenPrices[token].timestamp > 0) {

uint256 timeElapsed = block.timestamp - tokenPrices[token].timestamp;

uint256 priceChange = absDiff(price, tokenPrices[token].price) * 100 / tokenPrices[token].price;

// 根据时间调整允许的价格变化

uint256 maxAllowedChange = (timeElapsed * 5) / updateInterval;

if (priceChange > maxAllowedChange && priceChange > 10) {

return false; // 价格变化过快

}

}

return true;

}

// 紧急价格保护

function emergencyPriceFreeze(address token) external onlyGovernance {

tokenPrices[token].timestamp = block.timestamp + 24 hours; // 冻结价格24小时

emit PriceFrozen(token, block.timestamp);

}

// 获取安全价格

function getSafePrice(address token) external view returns (uint256) {

PriceData memory priceData = tokenPrices[token];

// 验证数据新鲜度

require(block.timestamp - priceData.timestamp <= updateInterval * 3, "Stale price data");

// 验证数据质量

require(priceData.deviation <= maxDeviation, "High price deviation");

return priceData.price;

}

// 辅助函数

function absDiff(uint256 a, uint256 b) internal pure returns (uint256) {

return a > b ? a - b : b - a;

}

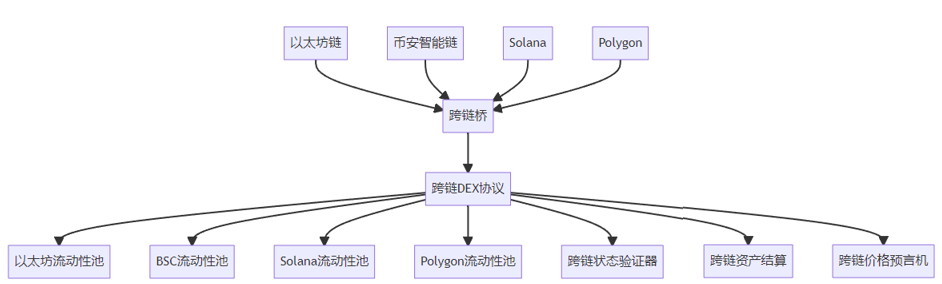

}7 跨链DEX安全与互操作性

随着多链生态系统的发展,跨链DEX成为2025年的重要趋势,但也带来了新的安全挑战。

7.1 跨链DEX架构与风险

跨链DEX的主要风险包括:

- 桥接安全风险:跨链桥是最常见的攻击目标

- 共识差异风险:不同区块链的共识机制差异

- 流动性分散风险:资金分散在多个链上

- 原子性保证挑战:确保跨链交易的原子性

7.2 跨链安全实现

2025年的跨链DEX采用了多种安全机制:

// 跨链DEX安全实现

contract CrossChainDEX {

// 跨链消息验证器

IMessageVerifier public messageVerifier;

// 跨链资产映射

mapping(uint256 => mapping(address => address)) public chainAssetMapping;

// 交易状态跟踪

enum TransactionState { Initiated, Confirmed, Executed, Failed, Reverted }

struct CrossChainTx {

uint256 sourceChainId;

uint256 targetChainId;

address user;

address sourceAsset;

address targetAsset;

uint256 amount;

uint256 fee;

uint256 deadline;

uint256 nonce;

TransactionState state;

uint256 confirmations;

}

mapping(bytes32 => CrossChainTx) public crossChainTransactions;

uint256 public requiredConfirmations = 3;

// 跨链交易发起

function initiateCrossChainSwap(uint256 targetChainId, address sourceAsset, address targetAsset, uint256 amount, uint256 deadline) external {

require(targetChainId != block.chainid, "Cannot swap on the same chain");

require(chainAssetMapping[targetChainId][targetAsset] != address(0), "Target asset not supported");

require(amount > 0, "Amount must be positive");

require(deadline > block.timestamp, "Deadline too soon");

// 计算费用

uint256 fee = calculateCrossChainFee(targetChainId, amount);

// 锁定源资产

IERC20(sourceAsset).transferFrom(msg.sender, address(this), amount + fee);

// 创建交易记录

bytes32 txId = keccak256(abi.encodePacked(block.chainid, targetChainId, msg.sender, sourceAsset, targetAsset, amount, fee, deadline, nonce));

crossChainTransactions[txId] = CrossChainTx({

sourceChainId: block.chainid,

targetChainId: targetChainId,

user: msg.sender,

sourceAsset: sourceAsset,

targetAsset: targetAsset,

amount: amount,

fee: fee,

deadline: deadline,

nonce: nonce,

state: TransactionState.Initiated,

confirmations: 0

});

nonce++;

// 发送跨链消息

messageVerifier.sendCrossChainMessage(targetChainId, txId, abi.encode(msg.sender, targetAsset, amount));

emit CrossChainSwapInitiated(txId, block.chainid, targetChainId, msg.sender, sourceAsset, targetAsset, amount);

}

// 验证跨链消息

function verifyCrossChainMessage(uint256 sourceChainId, bytes32 txId, bytes memory message) external {

// 验证消息

require(messageVerifier.verifyCrossChainMessage(sourceChainId, txId, message), "Invalid message");

// 解析消息

(address user, address targetAsset, uint256 amount) = abi.decode(message, (address, address, uint256));

// 更新交易状态

CrossChainTx storage txn = crossChainTransactions[txId];

require(txn.state == TransactionState.Initiated, "Invalid transaction state");

// 增加确认计数

txn.confirmations++;

// 如果达到所需确认数,执行交易

if (txn.confirmations >= requiredConfirmations) {

executeCrossChainSwap(txId, user, targetAsset, amount);

}

}

// 执行跨链交易

function executeCrossChainSwap(bytes32 txId, address user, address targetAsset, uint256 amount) internal {

CrossChainTx storage txn = crossChainTransactions[txId];

require(block.timestamp <= txn.deadline, "Transaction expired");

// 检查流动性

require(availableLiquidity[targetAsset] >= amount, "Insufficient liquidity");

// 更新状态

txn.state = TransactionState.Executed;

// 释放目标资产

IERC20(targetAsset).transfer(user, amount);

// 更新流动性

availableLiquidity[targetAsset] -= amount;

emit CrossChainSwapExecuted(txId, user, targetAsset, amount);

}

// 紧急取消

function emergencyCancel(bytes32 txId) external {

CrossChainTx storage txn = crossChainTransactions[txId];

require(txn.user == msg.sender || isGovernance(msg.sender), "Not authorized");

require(txn.state == TransactionState.Initiated, "Cannot cancel executed transaction");

require(block.timestamp > txn.deadline || isEmergency(), "Cannot cancel active transaction");

// 更新状态

txn.state = TransactionState.Failed;

// 退还用户资产

IERC20(txn.sourceAsset).transfer(txn.user, txn.amount);

// 保留费用

IERC20(txn.sourceAsset).transfer(feeCollector, txn.fee);

emit CrossChainSwapCancelled(txId);

}

// 桥安全监控

function monitorBridgeSecurity() external onlyGovernance {

// 检查桥接状态

bool bridgeStatus = messageVerifier.getBridgeStatus();

if (!bridgeStatus) {

// 暂停跨链功能

pauseCrossChainFunctionality();

emit BridgeSecurityAlert();

}

}

// 流动性风险监控

function monitorLiquidityRisk() external {

for (uint i = 0; i < supportedChains.length; i++) {

uint256 chainId = supportedChains[i];

uint256 totalLiquidity = getTotalLiquidity(chainId);

uint256 crossChainPending = getPendingCrossChainAmounts(chainId);

// 如果待处理交易超过总流动性的50%,发出警报

if (crossChainPending * 100 / totalLiquidity > 50) {

emit LiquidityRiskAlert(chainId, crossChainPending, totalLiquidity);

}

}

}

}8 智能合约形式化验证与自动化审计

在2025年,形式化验证和自动化审计已成为DEX安全的标准实践。

8.1 形式化验证技术在DEX中的应用

形式化验证使用数学方法证明智能合约的正确性:

- 属性验证:验证合约满足特定安全属性

- 模型检查:自动验证所有可能的执行路径

- 定理证明:使用形式逻辑证明合约行为

// Certora Prover 规范示例(用于DEX验证)

spec DecentralizedExchange {

// 导入规范库

import "ProverSpecs/munging.sol" as munging;

import "ProverSpecs/util.sol" as util;

// 状态不变式:总流动性守恒

invariant totalLiquidityConserved() {

uint256 totalLiquidity = 0;

forall address user in users {

totalLiquidity += balanceOf(user);

}

assert totalLiquidity == totalSupply;

}

// 状态不变式:资金守恒

invariant fundConservation() {

uint256 token0Balance = IERC20(token0).balanceOf(address(this));

uint256 token1Balance = IERC20(token1).balanceOf(address(this));

// 储备金应该等于合约余额减去未提取的费用

assert token0Balance >= reserve0 && token1Balance >= reserve1;

}

// 交易安全属性

property swapSafety(address user, uint256 amountIn, address tokenIn) {

require(user != address(0));

require(amountIn > 0);

require(tokenIn == token0 || tokenIn == token1);

// 保存交易前状态

uint256 userBalance0Before = IERC20(token0).balanceOf(user);

uint256 userBalance1Before = IERC20(token1).balanceOf(user);

uint256 reserve0Before = reserve0;

uint256 reserve1Before = reserve1;

// 模拟交易

swap(amountIn, tokenIn, user);

// 验证用户余额增加

uint256 userBalance0After = IERC20(token0).balanceOf(user);

uint256 userBalance1After = IERC20(token1).balanceOf(user);

if (tokenIn == token0) {

assert userBalance1After > userBalance1Before;

} else {

assert userBalance0After > userBalance0Before;

}

// 验证x*y >= k

assert reserve0 * reserve1 >= reserve0Before * reserve1Before;

}

// 闪电贷安全属性

property flashLoanSafety(address user, uint256 amount0, uint256 amount1, bytes memory data) {

require(user != address(0));

require(amount0 > 0 || amount1 > 0);

// 保存调用前状态

uint256 reserve0Before = reserve0;

uint256 reserve1Before = reserve1;

// 假设回调正确执行

assumeFlashLoanCallbackSucceeds(user, amount0, amount1, data);

// 模拟闪电贷

flashLoan(user, amount0, amount1, data);

// 验证储备金恢复

assert reserve0 >= reserve0Before;

assert reserve1 >= reserve1Before;

}

// 价格操纵抗性

property priceManipulationResistance(uint256 largeAmount, address tokenIn) {

// 验证大额交易不会导致过度的价格影响

address attacker = munging.create_address(1);

// 假设攻击者有足够的资金

assume(attackerTokenBalance(attacker, tokenIn) >= largeAmount);

// 获取初始价格

uint256 initialPrice = getSpotPrice(tokenIn);

// 模拟大额交易

swap(largeAmount, tokenIn, attacker);

// 获取操纵后价格

uint256 manipulatedPrice = getSpotPrice(tokenIn);

// 验证价格偏差在合理范围内

uint256 deviation = absDiff(manipulatedPrice, initialPrice) * 100 / initialPrice;

assert deviation <= 10; // 最多允许10%的偏差

}

}8.2 自动化审计工具与实践

2025年使用的自动化审计工具包括:

- 静态分析工具:识别常见漏洞模式

- 动态分析工具:在模拟环境中测试合约行为

- 符号执行工具:探索所有可能的执行路径

- 模糊测试工具:自动生成测试用例

- 机器学习辅助审计:使用AI识别潜在漏洞

9 2025年DEX安全最佳实践

基于多年的经验和教训,2025年的DEX遵循一系列成熟的安全最佳实践。

9.1 设计原则

- 防御深度:实施多层安全机制

- 最小权限:限制合约功能的访问权限

- 可升级性:支持安全的协议升级

- 透明度:公开所有代码和安全决策

- 渐进式部署:从测试网到主网,从小额到全额

9.2 实施指南

// DEX安全最佳实践示例

contract SecureDEX {

// 权限控制

using AccessControl for AccessControl.Role;

bytes32 public constant ADMIN_ROLE = keccak256("ADMIN_ROLE");

bytes32 public constant OPERATOR_ROLE = keccak256("OPERATOR_ROLE");

// 紧急控制

bool public paused;

uint256 public constant MAX_PAUSE_DURATION = 7 days;

uint256 public pauseStartTime;

// 安全参数

struct SecurityParams {

uint256 maxSwapAmount;

uint256 maxPriceDeviation;

uint256 minLiquidity;

uint256 twapWindow;

}

SecurityParams public securityParams;

// 事件记录

event SwapExecuted(address user, address tokenIn, address tokenOut, uint256 amountIn, uint256 amountOut);

event EmergencyPaused(uint256 timestamp);

event EmergencyUnpaused(uint256 timestamp);

event SecurityParamsUpdated(SecurityParams newParams);

// 构造函数

constructor() {

_setupRole(DEFAULT_ADMIN_ROLE, msg.sender);

_setupRole(ADMIN_ROLE, msg.sender);

// 初始安全参数

securityParams = SecurityParams({

maxSwapAmount: 1000 ether,

maxPriceDeviation: 5, // 5%

minLiquidity: 10 ether,

twapWindow: 1 hours

});

}

// 访问控制修饰器

modifier onlyAdmin() {

require(hasRole(ADMIN_ROLE, msg.sender), "Not admin");

_;

}

modifier onlyOperator() {

require(hasRole(OPERATOR_ROLE, msg.sender), "Not operator");

_;

}

// 暂停机制

modifier whenNotPaused() {

require(!paused, "Contract is paused");

_;

}

function emergencyPause() external onlyAdmin {

require(!paused, "Already paused");

paused = true;

pauseStartTime = block.timestamp;

emit EmergencyPaused(block.timestamp);

}

function emergencyUnpause() external onlyAdmin {

require(paused, "Not paused");

paused = false;

emit EmergencyUnpaused(block.timestamp);

}

// 自动解除暂停

function autoUnpause() external {

require(paused && block.timestamp - pauseStartTime > MAX_PAUSE_DURATION, "Pause duration not exceeded");

paused = false;

emit EmergencyUnpaused(block.timestamp);

}

// 安全的交换函数

function swap(address tokenIn, address tokenOut, uint256 amountIn, uint256 minAmountOut)

external

whenNotPaused

nonReentrant

returns (uint256 amountOut)

{

// 1. 参数验证

require(tokenIn != address(0) && tokenOut != address(0), "Invalid token address");

require(tokenIn != tokenOut, "Same token");

require(amountIn > 0, "Amount must be positive");

require(minAmountOut > 0, "Min amount must be positive");

// 2. 交易限制

require(amountIn <= securityParams.maxSwapAmount, "Amount exceeds limit");

// 3. 流动性检查

require(getPoolLiquidity(tokenIn, tokenOut) >= securityParams.minLiquidity, "Insufficient liquidity");

// 4. 价格影响检查

uint256 spotPrice = getSpotPrice(tokenIn, tokenOut);

uint256 twapPrice = getTWAPPrice(tokenIn, tokenOut, securityParams.twapWindow);

uint256 priceDeviation = absDiff(spotPrice, twapPrice) * 100 / twapPrice;

require(priceDeviation <= securityParams.maxPriceDeviation, "Price deviation too high");

// 5. 计算输出金额

amountOut = calculateSwapOutput(tokenIn, tokenOut, amountIn);

require(amountOut >= minAmountOut, "Insufficient output amount");

// 6. 状态更新先于外部调用

updatePoolReserves(tokenIn, tokenOut, amountIn, amountOut);

// 7. 安全的代币转移

require(safeTransferFrom(tokenIn, msg.sender, address(this), amountIn), "Input transfer failed");

require(safeTransfer(tokenOut, msg.sender, amountOut), "Output transfer failed");

// 8. 事件记录

emit SwapExecuted(msg.sender, tokenIn, tokenOut, amountIn, amountOut);

// 9. 异常监控

if (amountOut * 100 / calculateTheoreticalOutput(tokenIn, tokenOut, amountIn) < 95) {

emit AbnormalSwapDetected(msg.sender, tokenIn, tokenOut, amountIn, amountOut);

}

}

// 更新安全参数

function updateSecurityParams(SecurityParams calldata newParams) external onlyAdmin {

// 验证参数合理性

require(newParams.maxPriceDeviation <= 20, "Deviation too high");

require(newParams.minLiquidity > 0, "Invalid min liquidity");

require(newParams.twapWindow >= 1 minutes && newParams.twapWindow <= 24 hours, "Invalid TWAP window");

// 应用新参数

securityParams = newParams;

emit SecurityParamsUpdated(newParams);

}

// 安全的流动性提供

function addLiquidity(address tokenA, address tokenB, uint256 amountA, uint256 amountB, uint256 minLiquidity)

external

whenNotPaused

nonReentrant

returns (uint256 liquidity)

{

// 1. 参数验证

require(tokenA != address(0) && tokenB != address(0), "Invalid token address");

require(tokenA != tokenB, "Same token");

require(amountA > 0 && amountB > 0, "Amounts must be positive");

// 2. 记录当前余额

uint256 balanceA = IERC20(tokenA).balanceOf(address(this));

uint256 balanceB = IERC20(tokenB).balanceOf(address(this));

// 3. 安全转移

require(safeTransferFrom(tokenA, msg.sender, address(this), amountA), "Token A transfer failed");

require(safeTransferFrom(tokenB, msg.sender, address(this), amountB), "Token B transfer failed");

// 4. 计算实际收到的金额

uint256 amountAReceived = IERC20(tokenA).balanceOf(address(this)) - balanceA;

uint256 amountBReceived = IERC20(tokenB).balanceOf(address(this)) - balanceB;

// 5. 添加流动性逻辑

liquidity = _addLiquidity(tokenA, tokenB, amountAReceived, amountBReceived);

require(liquidity >= minLiquidity, "Insufficient liquidity minted");

// 6. 发放LP代币

_mint(msg.sender, liquidity);

// 7. 事件记录

emit LiquidityAdded(msg.sender, tokenA, tokenB, amountAReceived, amountBReceived, liquidity);

}

// 辅助函数

function absDiff(uint256 a, uint256 b) internal pure returns (uint256) {

return a > b ? a - b : b - a;

}

// 更多实现函数...

}10 DEX漏洞案例分析与教训

通过分析历史上的DEX漏洞,我们可以识别模式并改进安全设计。

10.1 重大漏洞案例分析

- Uniswap V1闪电贷攻击(2020)

- 漏洞:价格操纵利用单一池

- 影响:损失约300万美元

- 修复:引入时间加权平均价格(TWAP)

- dYdX闪电贷攻击(2021)

- 漏洞:预言机操纵

- 影响:损失约1200万美元

- 修复:使用Chainlink预言机和时间加权平均

- Poly Network跨链攻击(2021)

- 漏洞:验证逻辑缺陷

- 影响:损失约6.11亿美元

- 修复:改进验证机制和访问控制

- Ronin Bridge攻击(2022)

- 漏洞:私钥泄露和验证不足

- 影响:损失约6.24亿美元

- 修复:增强密钥管理和验证要求

10.2 关键安全教训

从这些案例中提取的关键教训:

- 价格安全至关重要:使用多个独立数据源和时间加权平均

- 访问控制必须严格:实施多签和时间锁机制

- 验证所有假设:不要相信外部输入或链上状态

- 持续监控异常:实时监控交易模式和协议状态

- 定期安全审计:由多个独立团队进行审计

11 未来DEX安全趋势与技术展望

DEX安全在2025年后的发展趋势将进一步融合前沿技术,提升安全性和用户体验。

11.1 技术发展方向

- 零知识证明交易隐私:使用ZK技术保护交易隐私

- AI驱动的异常检测:使用机器学习识别异常行为

- 量子安全升级:采用抗量子密码算法

- 模块化安全架构:组件化设计,便于更新和审计

- 社交恢复机制:提供安全的密钥恢复选项

11.2 新兴安全范式

2025年后将出现的新安全范式:

- 去中心化保险整合:内置保险机制

- 链下计算安全:安全地将计算移至链下

- 跨链安全标准:统一的跨链安全协议

- 动态安全参数:根据市场状况自动调整

- 社区驱动安全:激励社区参与漏洞检测

12 实践指南:构建安全的DEX

基于以上分析,下面提供构建安全DEX的实践指南。

12.1 开发流程最佳实践

- 需求分析:明确DEX功能和安全要求

- 威胁建模:识别潜在攻击向量

- 架构设计:采用模块化、可升级的架构

- 安全编码:遵循安全编码规范

- 测试覆盖:单元测试、集成测试和模糊测试

- 形式化验证:验证关键功能的正确性

- 多轮审计:由多个安全团队进行独立审计

- 漏洞赏金:设立高额赏金计划

- 渐进式部署:从测试网到主网,限制初始资金

- 持续监控:实时监控系统状态和异常行为

12.2 安全检查清单

DEX部署前的安全检查清单:

□ 权限控制机制正确配置

□ 紧急暂停功能正常工作

□ 预言机安全实现并验证

□ 价格操纵防护措施已添加

□ 重入保护已实现

□ 整数溢出检查已添加

□ 形式化验证通过

□ 至少三家安全公司审计通过

□ 模糊测试覆盖所有关键功能

□ 测试网充分测试

□ 漏洞赏金计划已启动

□ 异常监控系统已部署

□ 多签钱包保护管理功能

□ 时间锁控制参数更新

□ 跨链功能(如适用)安全验证总结

去中心化交易所(DEX)作为DeFi生态系统的核心基础设施,其安全性直接关系到整个生态的健康发展。2025年的DEX已经发展出一套成熟的安全架构,包括多层次的防御机制、高级的预言机系统、强大的MEV防护和完善的跨链安全解决方案。

然而,随着攻击技术的不断演进和生态系统的日益复杂,DEX安全仍然面临持续的挑战。开发者和协议团队需要保持警惕,不断学习和适应新的安全威胁,采用最新的安全技术和最佳实践。

在未来,随着零知识证明、人工智能、量子安全等前沿技术的应用,DEX安全将迎来新的发展机遇。通过持续的创新和协作,我们可以构建更加安全、高效和公平的去中心化交易系统,为用户提供更好的交易体验和资产保护。

本文参与 腾讯云自媒体同步曝光计划,分享自作者个人站点/博客。

原始发表:2025-11-12,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录