穷运维的福音!用fwsnort让iptables秒变入侵检测神器

穷运维的福音!用fwsnort让iptables秒变入侵检测神器

悠悠12138

发布于 2025-09-29 15:15:03

发布于 2025-09-29 15:15:03

之前写了一篇关于fwknop的文章:这个神秘的端口敲门术,让你的服务器隐身术拉满!,粉丝盆友提出fwsnort的方案让我学习下。感谢粉丝盆友的分享!!让我又学到了一点,今天就把我学到的分享给大家!!!

image-20250916222133004

image-20250916222133004

fwsnort到底是个什么东西

简单来说,fwsnort就是一个能把Snort规则转换成iptables规则的工具。你可能会问,这有什么用?用处可大了去了!

我们都知道Snort是业界知名的入侵检测系统,它的规则库非常丰富,几乎涵盖了所有常见的攻击模式。但是部署一套完整的Snort系统需要不少资源,而且配置也比较复杂。fwsnort的出现就解决了这个痛点,它能够将Snort的规则转换成iptables能理解的格式,让我们的Linux防火墙具备基本的入侵检测能力。

当然了,这种转换肯定是有局限性的,毕竟iptables和Snort的工作机制不太一样。但对于大部分中小企业和个人用户来说,这已经足够用了。

入侵检测系统(IDS)、防火墙与WAF对比表:

特性 | 传统防火墙 | 入侵检测系统(IDS) | Web应用防火墙(WAF) |

|---|---|---|---|

工作层级 | 主要在网络层和传输层(第3-4层) | 网络层到应用层(第3-7层) | 专注于应用层(第7层) |

主要功能 | 控制网络边界流量进出 | 监控并检测可疑网络活动 | 保护Web应用免受特定攻击 |

防护重点 | IP地址、端口号、协议类型 | 已知攻击签名和异常行为 | Web特有攻击(SQL注入、XSS、CSRF等) |

工作模式 | 主动拦截不符合规则的流量 | 通常为被动监控并报警 | 过滤和阻止恶意HTTP请求 |

处理时机 | 流量进入网络前过滤 | 流量已进入网络后分析 | Web请求到达应用服务器前检查 |

检测深度 | 较浅,基于简单规则判断 | 中等至深,可进行行为分析 | 深度,专注于HTTP/S请求内容分析 |

部署位置 | 网络边界 | 网络内部关键节点 | Web服务器前端 |

典型用例 | 控制网络访问权限 | 检测网络入侵和异常活动 | 保护Web应用免受专门攻击 |

局限性 | 无法检测应用层攻击 | 通常不能主动阻止攻击 | 仅保护Web应用,不保护其他服务 |

安装fwsnort的那些坑

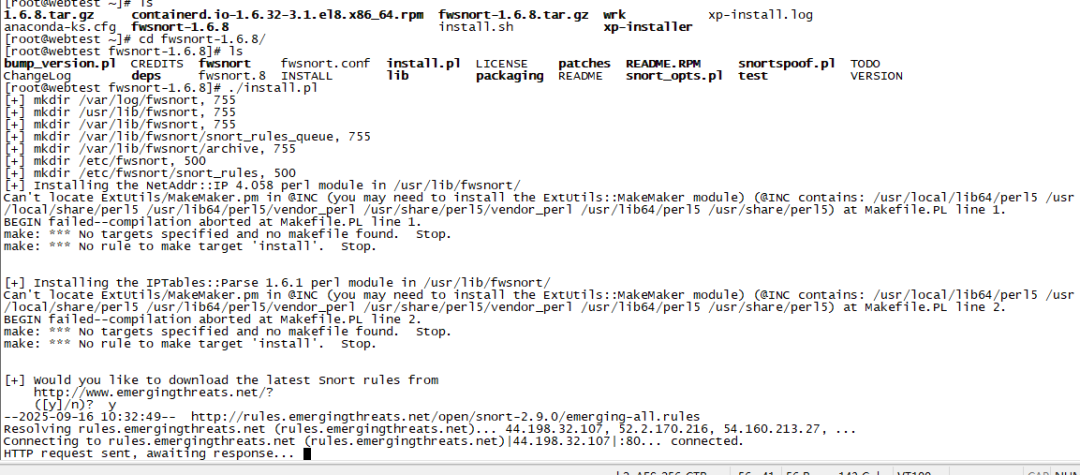

第一次安装fwsnort的时候,还是挺顺利的。在Rocky Linux release 8.10安装:

wget https://www.cipherdyne.org/fwsnort/download/fwsnort-1.6.8.tar.gz

tar -xzf fwsnort-1.6.8.tar.gz

cd fwsnort-1.6.8

./install.pl

image-20250916223302157

image-20250916223302157

这里要选择no,选择yes网络问题一直装不上

安装过程中会提示你一些配置选项,基本上按默认的来就行。不过有个地方需要注意,它会问你Snort规则文件的路径,如果你之前没装过Snort,这里可能会报错。

我当时就遇到了这个问题,后来发现可以单独下载Snort规则文件:

cd /etc/fwsnort

wget https://www.snort.org/downloads/community/community-rules.tar.gz

tar -xzf community-rules.tar.gz

image-20250916224016696

image-20250916224016696

配置文件的学问

fwsnort的主配置文件在/etc/fwsnort/fwsnort.conf,这个文件里的选项还挺多的,我挑几个重要的说说。

SNORT_RULES_DIR /etc/fwsnort/snort_rules;

IPTABLES_EXE /sbin/iptables;

FWSNORT_FORWARD_CHAIN FWSNORT_FORWARD;

FWSNORT_OUTPUT_CHAIN FWSNORT_OUTPUT;

FWSNORT_INPUT_CHAIN FWSNORT_INPUT;这几个配置项基本决定了fwsnort的工作方式。SNORT_RULES_DIR指定Snort规则文件的位置,IPTABLES_EXE是iptables命令的路径,后面几个是fwsnort创建的iptables链的名称。

有个细节需要注意,fwsnort默认会创建自己的iptables链,而不是直接修改系统的INPUT、OUTPUT、FORWARD链。这样做的好处是不会影响现有的防火墙规则,但也意味着你需要手动将这些链加入到主链中。

第一次运行的惊喜

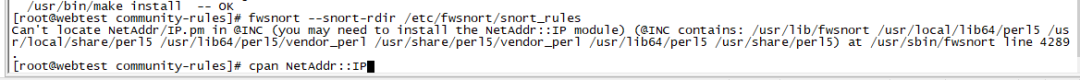

缺少模块报错,通过cpan命令安装模块

image-20250916224544240

image-20250916224544240

配置好之后,我迫不及待地运行了第一次转换:

fwsnort --snort-rdir /etc/fwsnort/snort_rules

image-20250916224702492

image-20250916224702492

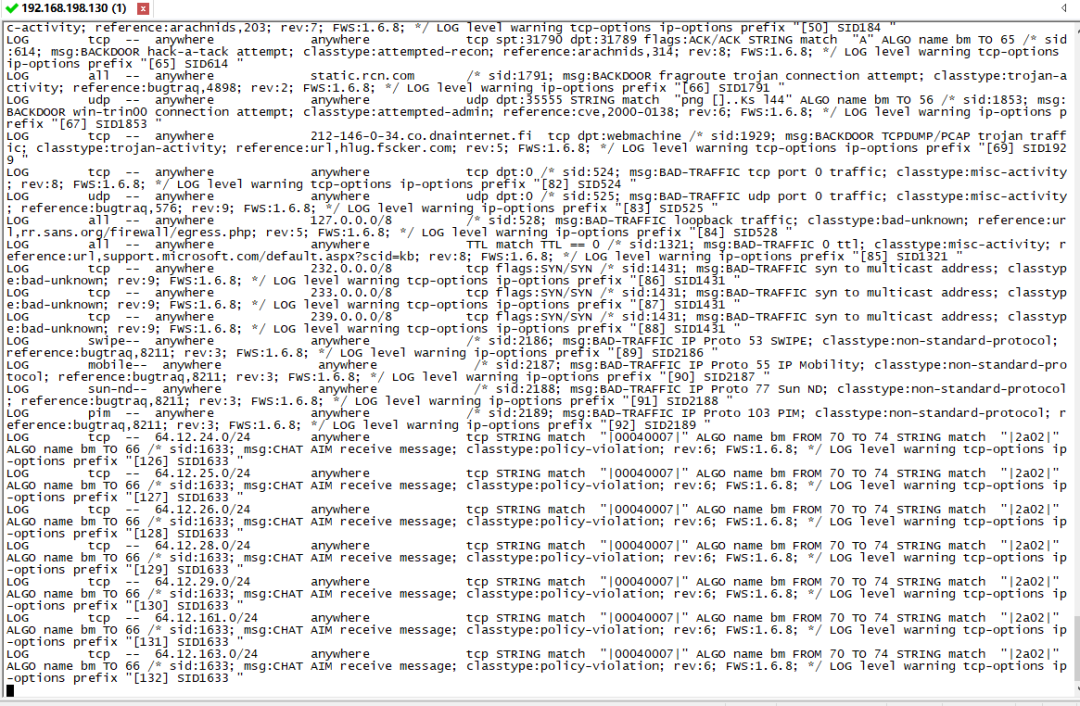

结果输出了一大堆信息,看得我眼花缭乱。不过仔细看了看,发现fwsnort成功转换了几百条规则,这让我很兴奋。

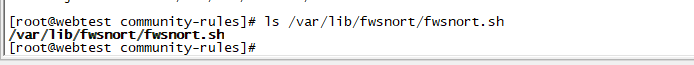

转换完成后,fwsnort会生成一个shell脚本,通常在/var/lib/fwsnort/fwsnort.sh。这个脚本包含了所有转换后的iptables规则,你可以直接执行它来应用这些规则:

/var/lib/fwsnort/fwsnort.sh

image-20250916224730678

image-20250916224730678

执行完之后,用iptables -L查看规则,会发现多了好多链和规则。说实话,第一次看到这么多规则的时候,我还是有点担心会不会影响系统性能的。

image-20250916224807943

image-20250916224807943

规则优化的艺术

fwsnort虽然能转换大部分Snort规则,但不是所有规则都适合在iptables中使用。有些规则可能会产生大量的误报,有些则可能影响正常业务。

建议的做法是分类启用规则。fwsnort支持按规则类别进行转换,比如只转换web攻击相关的规则:

fwsnort --snort-rdir /etc/fwsnort/snort_rules --include-regex "web-attacks"或者排除某些容易误报的规则:

fwsnort --snort-rdir /etc/fwsnort/snort_rules --exclude-regex "policy"经过几次调试,我总结出了一套适合我们环境的规则组合。主要包括:

- • web攻击检测规则

- • 恶意软件通信规则

- • 暴力破解检测规则

- • 异常流量检测规则

而一些针对特定软件版本的规则,或者容易产生误报的策略类规则,我都选择了排除。

日志分析的门道

应用了fwsnort规则后,最重要的就是日志分析了。fwsnort生成的iptables规则会将匹配的数据包记录到系统日志中,通常在/var/log/messages或/var/log/syslog里。

刚开始的时候,我每天都要手动查看这些日志,后来觉得太麻烦了,就写了个简单的脚本来自动分析:

#!/bin/bash

grep "FWSNORT" /var/log/messages | tail -100 | while read line; do

echo $line | grep -o "SRC=[0-9.]*" | cut -d= -f2

done | sort | uniq -c | sort -nr这个脚本能够统计最近被fwsnort规则拦截的源IP地址,按频次排序。通过这种方式,我能快速识别出哪些IP在进行可疑活动。

有一次通过日志分析,我发现有个IP在短时间内触发了大量web攻击规则,进一步调查后发现是有人在对我们的网站进行SQL注入尝试。虽然我们的应用本身有防护,但fwsnort提供了额外的一层保护,让我们能够更早发现这类攻击。

一些不为人知的高级技巧

自定义规则转换 fwsnort支持自定义规则文件,你可以根据自己的需求编写特定的检测规则:

# 创建自定义规则文件

echo 'alert tcp any any -> any 22 (msg:"SSH Brute Force"; flags:S; threshold: type both, track by_src, count 10, seconds 60; sid:1000001;)' > /etc/fwsnort/custom.rules

# 转换自定义规则

fwsnort --snort-rfile /etc/fwsnort/custom.rules规则测试模式 在正式应用规则之前,可以使用测试模式来验证规则的效果:

fwsnort --test-mode --snort-rdir /etc/fwsnort/snort_rules这个模式下,fwsnort只会生成规则但不会实际应用,你可以先检查生成的iptables规则是否符合预期。

规则统计分析 fwsnort还提供了统计功能,能够分析哪些规则最常被触发:

fwsnort --analyze-rules这个功能对于规则优化很有帮助,你可以根据统计结果调整规则的优先级。

与商业IDS的对比

可能有人会问,fwsnort和商业IDS相比怎么样?说实话,功能上肯定是有差距的,但对于中小企业来说,fwsnort已经能够满足大部分需求了。

商业IDS的优势在于:

- • 更丰富的检测算法

- • 更友好的管理界面

- • 更完善的报告功能

- • 专业的技术支持

但fwsnort也有自己的优势:

- • 完全免费

- • 部署简单

- • 资源占用相对较少

- • 与现有防火墙集成度高

在我看来,如果你的预算有限,或者只是需要基本的入侵检测功能,fwsnort是个很好的选择。等业务发展到一定规模,再考虑升级到专业的IDS系统也不迟。

故障排除的套路

使用fwsnort过程中难免会遇到各种问题,我总结了一套故障排除的套路:

规则不生效 检查iptables规则是否正确加载,确认fwsnort链是否正确链接到主链。

误报过多 分析日志,找出产生误报的具体规则,然后调整或禁用这些规则。

性能问题 使用系统监控工具检查CPU和内存使用情况,必要时进行规则优化。

日志过多 调整日志级别,或者使用logrotate进行日志轮转。

未来的发展方向

虽然fwsnort已经很好用了,但我觉得还有一些改进空间:

希望能够支持更多的Snort规则特性,提高规则转换的成功率。现在还有不少Snort规则无法转换,这在一定程度上限制了fwsnort的能力。

另外,如果能够提供一个web管理界面就更好了,这样就不用每次都敲命令行了。虽然命令行很酷,但有时候图形界面确实更方便。

还有就是希望能够支持更多的日志格式,现在主要依赖系统日志,如果能够输出结构化的日志就更便于分析了。

写在最后

如果你也在考虑为现有的Linux防火墙添加入侵检测功能,不妨试试fwsnort。记住我的几个建议:从简单开始,逐步完善,重视日志分析,定期维护更新。

安全防护从来都不是一劳永逸的事情,fwsnort只是我们安全体系中的一个组件。真正的安全需要多层防护,持续改进。但至少,有了fwsnort,我们的防火墙不再只是一个简单的包过滤器,而是具备了一定"智能"的安全网关。

最后想说的是,技术这东西,光看不练是不行的。如果你对fwsnort感兴趣,最好的学习方法就是动手实践。在测试环境里折腾折腾,踩踩坑,这样才能真正掌握它的精髓。

如果这篇文章对你有帮助,别忘了点赞转发支持一下!想了解更多运维实战经验和技术干货,记得关注微信公众号@运维躬行录,领取学习大礼包!!!我会持续分享更多接地气的运维知识和踩坑经验。让我们一起在运维这条路上互相学习,共同进步!

公众号:运维躬行录

个人博客:躬行笔记

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-09-16,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录