CVE-2025-53770|Microsoft SharePoint远程代码执行漏洞(POC)

CVE-2025-53770|Microsoft SharePoint远程代码执行漏洞(POC)

信安百科

发布于 2025-08-05 14:58:38

发布于 2025-08-05 14:58:38

代码可运行

运行总次数:0

代码可运行

0x00 前言

Microsoft SharePoint作为微软Office 365套件的一部分,SharePoint是一款功能全面的公司文档管理软件。它不仅提供文档存储和协作功能,还支持创建企业内部网站、管理工作流程和构建商业智能仪表板。SharePoint的优势在于与其他微软产品的深度集成,如Word、Excel和Teams,使得它成为已经深度使用微软生态系统的企业的理想选择。

0x01 漏洞描述

该漏洞是CVE-2025-49706的变种,其与CVE-2025-49704(不安全反序列化漏洞)结合形成名为ToolShell的攻击链。

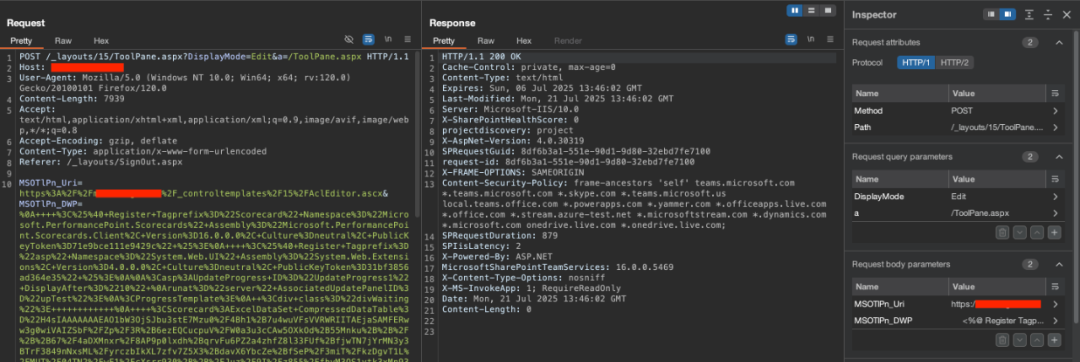

漏洞源于SharePoint处理HTTP Referer头的缺陷,允许未经身份验证的攻击者通过操纵HTTP 请求,利用SharePoint的ToolPane接口("/_layouts/15/ToolPane.aspx")绕过身份验证,进而利用反序列化漏洞执行任意代码。

攻击者还可通过提取SharePoint服务器的加密密钥(如ValidationKey和DecryptionKey)生成有效的攻击载荷(如__VIEWSTATE),以进一步控制服务器并获得持续访问权限。

0x02 CVE编号

CVE-2025-53770

0x03 影响版本

Microsoft SharePoint Server 2016 < 16.0.5508.1000

Microsoft SharePoint Server 2019 < 16.0.10417.20037

Microsoft SharePoint Server Subscription Edition < 16.0.18526.205080x04 漏洞详情

POC:

https://github.com/soltanali0/CVE-2025-53770-Exploit

0x05 参考链接

https://msrc.microsoft.com/blog/2025/07/customer-guidance-for-sharepoint-vulnerability-cve-2025-53770/

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-07-26,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读