全网首发!Kali Linux 2025工具指南 凭证访问篇

全网首发!Kali Linux 2025工具指南 凭证访问篇

逍遥子大表哥

发布于 2025-11-17 16:29:54

发布于 2025-11-17 16:29:54

接下来,我们详细讲解防御规避 和凭证访问这两个菜单的内容。

防御规避篇

在此栏目下,我们主要讲解exe2hex和macchanger这两款工具。

01

exe2hex

exe2hex其实是将我们常用的程序或者脚本,编写成txt cmd bat等批处理文件。由于部分机器的WAF会限制文件上传/下载exe。于是提出了一种使用exe2hex绕过这些防御机制的方法。将其转变为编码形式,最后再次构造exe 并执行它。

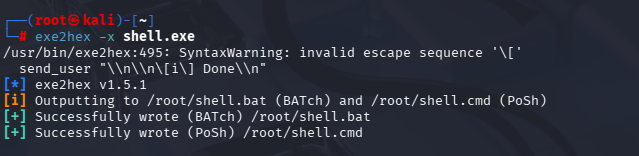

示例:如,我们将一个exe文件转变为bat脚本,可执行下面命令!

exe2hex -x shell.exe

02

macchanger

MAC地址是厂商直接写的网卡中的,不能改变,但是我们可以通过软件,模拟出MAC地址,完成欺骗!而macchanger就是这样一款工具。

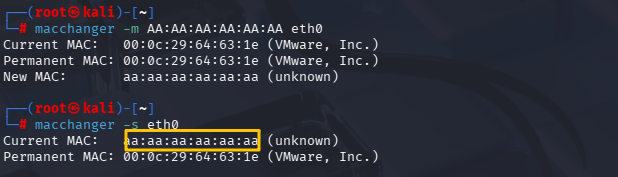

macchanger -m AA:AA:AA:AA:AA:AA eth0

指定eth0网卡的mac地址为AA:AA:AA:AA:AA:AA

凭证访问篇

在当前篇章中,工具是比较多的,因此文章内容比较多!部分内容在前面的文章中已经写过,详情可以访问历史文章。

01

暴力破解

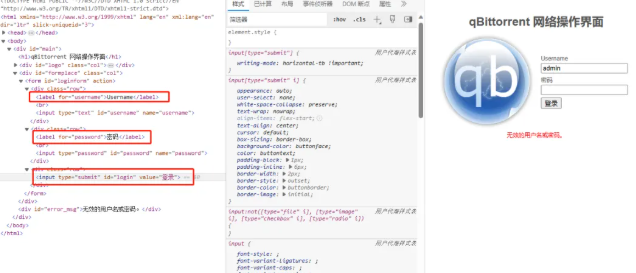

在当前菜单下,主要介绍了常用的暴力破解工具。如hydra

hydra是一款强大的密码破解工具,又名九头蛇,支linux,windows,mac等多平台。并且支持多种密码协议的破解。详情访问历史文章!

密码找回工具hydra 食用指南

密码找回工具hydra 食用指南

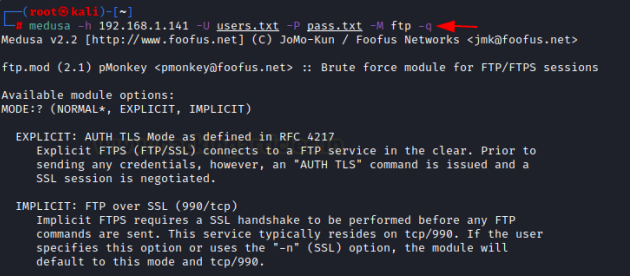

Medusa是一个速度快,支持大规模并行,模块化的恢复工具。可以同时对多个主机的账号安全进行测试。

Medusa上手指北

Medusa上手指北

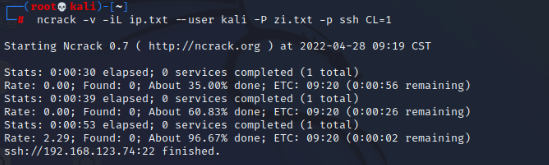

Ncrack是一个高速的网络认证破解工具。采用模块化方法,类似的 Nmap命令行语法和动态引擎,可以根据网络的反馈调整其行为而设计的。它允许多个主机的快速而可靠的大规模审计。

示例:

#ssh

ncrack -vv -U kali.txt -P zi.txt 192.168.123.7 :22

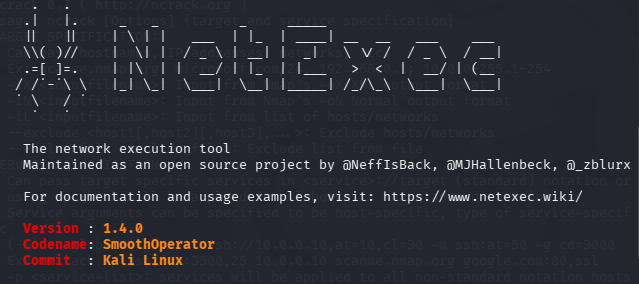

NetExec是一款功能强大的自动化网络安全评估与漏洞测试工具。详细使用参考历史文章。

NetExec一款功能强大的自动化网络安全评估与漏洞测试工具

NetExec一款功能强大的自动化网络安全评估与漏洞测试工具

Patator是一款聚合密码找回工具。

示例:

# 选择ssh模块

patator ssh_login

patator ssh_login host=192.168.50.1 user=FILE0 password=FILE1 0=/root/username.txt 1=/root/password.txt

thc-pptp-bruter 用于找回PPTP口令。格式如下:cat 字典文件 | thc-pptp-bruter -u username 服务器ip

cat wordlist.txt | thc-pptp-bruter -u admin 192.168.1.8

02

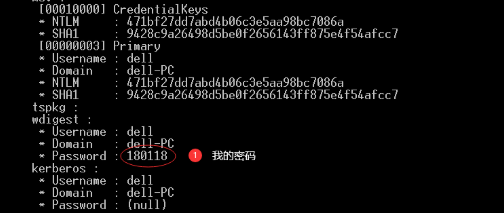

操作系统凭据转存

此栏目下的工具,主要是针对window的密码的转存。即从内存中获取计算机的账号和密码,如大名鼎鼎的工具mimikatz。

chntpw可用于编辑Windows注册表,重置用户密码,将用户提升为管理员等。

示例:

#列出所有用户

chntpw –l <sam file>

#修改用户名密码

chntpw –u <user> <sam file>

creddump7是一个用于从 Windows 注册表中提取各种凭证和秘密的 Python 工具。

# 提取缓存的域哈希

python cachedump.py <system hive> <security hive>

# 提取 LSA 秘密

python lsadump.py <system hive> <security hive>

# 提取本地密码哈希

python pwdump.py <system hive> <SAM hive>

mimikatz是法国人Gentil Kiwi编写的一款windows平台下的神器。 用管理员权限运行mimikatz.exe然后输入下面命令

privilege::debug

sekurlsa::logonpasswords

samdump2windows系统账号存放在SAM数据库。 获得WIN的SAM文件(SAM的存放位置:c:\windows\system32\config),则可进行找回密码。

sandump2 SYSTEM SAM

03

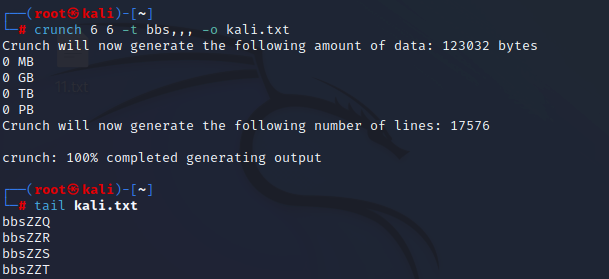

创建密码和单词列表

当前工具栏下,主要列出了几款字典文件的生成工具。让我们一起来看看吧!

cewl会根据指定的URL和深度进行爬取,然后打印出可用于密码破解的字典。

cewl https://blog.bbskali.cn

Crunch是C语言开发的一种工具,可以创建自定义可修改的单词列表。具体生成方式参考历史文章。

Kali中Crunch生成密码字典 详细指南

Kali中Crunch生成密码字典 详细指南

rsmangler功能和前面差不多。生成命令

rsmangler -m 6 -x 8 --file - > mangled.txt

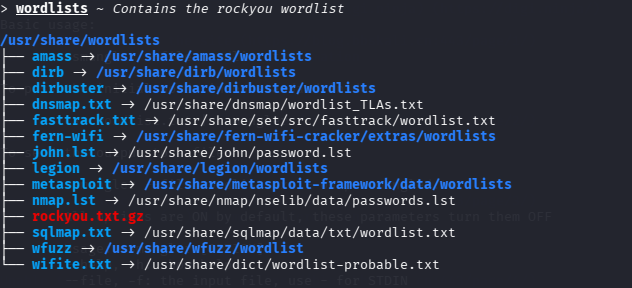

wordlists在Kali中默认自带了很多字典文件。输入此命令,我们可以查看相关字典的路径。

04

哈希识别

在解密之前,我们需要知道当前md5加密的类型。之前写过这两款工具的使用,参考文章。

一篇文章 轻松掌握口算MD5

一篇文章 轻松掌握口算MD5

05

密码破解

当前工具栏中,我们主要讲解两大密码找回神器hashcat和john。在之前写过很多详细的使用方法。大家可以通过下方关键字在号内搜索。

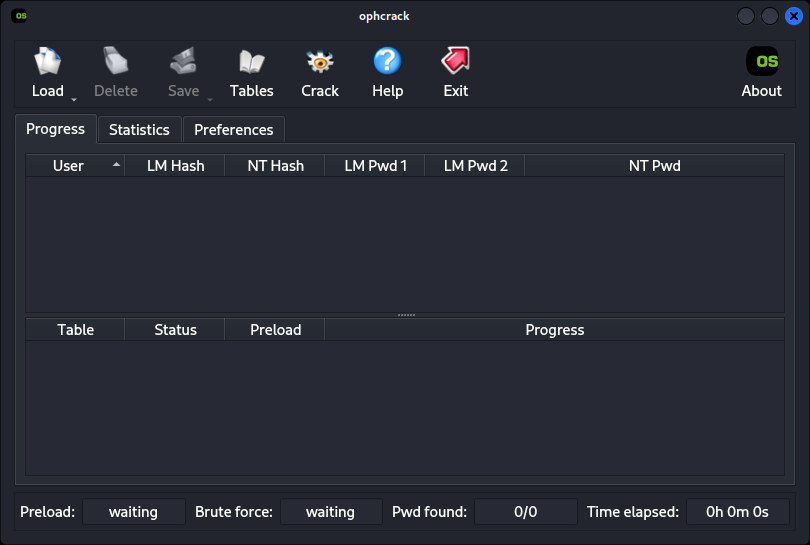

ophcrack主要是针对Windows登录密码。在使用之前我们需要下载彩虹表。Ophcrack专注于使用彩虹表破解两种hash:LM-Hash和NTLM-Hash。

06

Pass-The-Hash

Evil-winrm是一款使用ruby 语言开发的开源工具。该工具具有许多很酷的功能,包括使用纯文本密码远程登录、SSL 加密登录、 NTLM 哈希登录、密钥登录、文件传输、日志存储等功能。

示例:使用 evil-winrm 在目标系统上进行远程会话

evil-winrm -i 192.168.5.38 -u kali -p admin12345

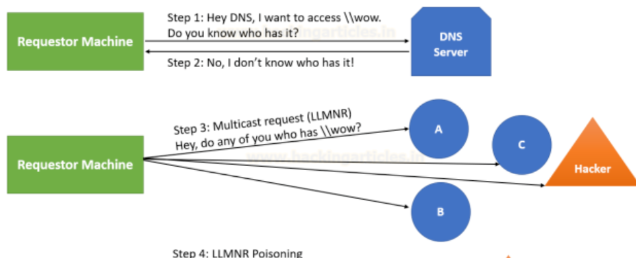

responder是渗透测试场景中广泛使用的工具,红队员可用于整个网络的横向移动。 具体使用,可以参考历史文章。

Responder使用教程

Responder使用教程

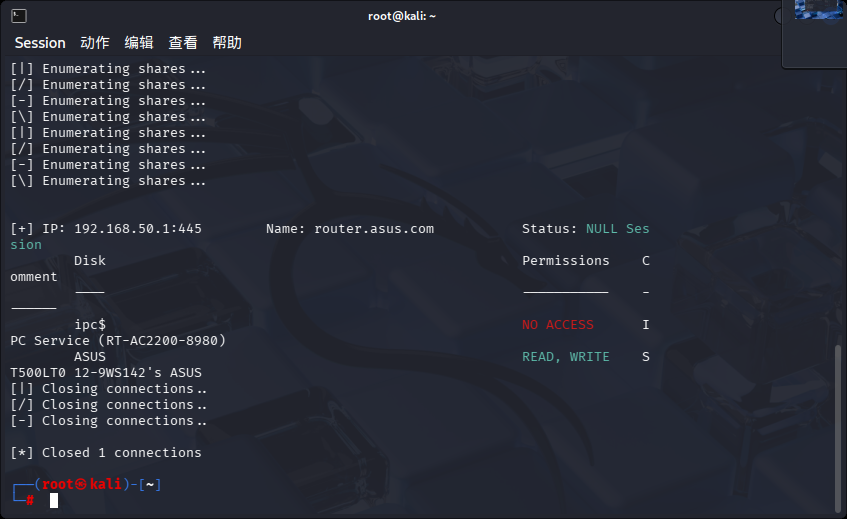

smbmap允许用户枚举整个域中的 samba 共享驱动器。 列出共享驱动器、驱动器权限、共享内容等。

示例:扫描当前局域网中smb共享的设备。

smbmap -H 192.168.50.1

xfreerdp3是一款远程桌面连接工具。示例

xfreerdp3 /u:用户名 /p:密码 /w:1366 /h:768 /v:IP

07

WIFI

当前栏目下,列出了几款常见的WiFi利用工具。之前写的比较多,大家可以看看合集。

更多精彩文章 欢迎关注我们

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2025-09-06,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读

目录