Oracle E_Business 命令执行漏洞(CVE-2025-61882)

原创Oracle E_Business 命令执行漏洞(CVE-2025-61882)

原创用户11931848

修改于 2025-12-11 18:32:36

修改于 2025-12-11 18:32:36

漏洞介绍:

Oracle E-Business是Oracle公司的一款旗舰级ERP软件,自1993年推出以来,已经帮助全球数万家企业实现了信息化管理。OBS以其强大的功能、高度的集成性和良好的扩展性,成为了企业信息化管理的智慧钥匙。

Oracle E_Business 命令执行漏洞(CVE-2025-61882):CVE-2025-61882 是 Oracle E-Business中 Oracle 并行处理(组件:BI Publisher 集成)的一项严重漏洞。远程未经身份验证的攻击者通过构造恶意的HTTP请求,利用漏洞链中的多个弱点(如SSRF、CRLF注入、路径穿越、XSLT注入等)逐步提升权限,成功利用后可实现远程代码执行。

该漏洞的危害程度极高,一旦被恶意利用,攻击者能够完全掌控受影响的系统,进而窃取企业敏感数据,包括但不限于财务信息、客户资料、商业机密等。这些数据一旦泄露,不仅会给企业带来巨大的经济损失,还可能严重损害企业的声誉和竞争力。此外,攻击者还可能利用受控系统作为跳板,进一步渗透到企业内部网络,发起更广泛的攻击,对企业的整体网络安全构成严重威胁。

漏洞影响:

和中科技提示:Oracle E_Business 命令执行漏洞(CVE-2025-61882):该漏洞影响及其严重,一旦利用成功,攻击者可以可能利用受控系统作为跳板,进一步渗透到企业内部网络,发起更广泛的攻击,对企业的整体网络安全构成严重威胁

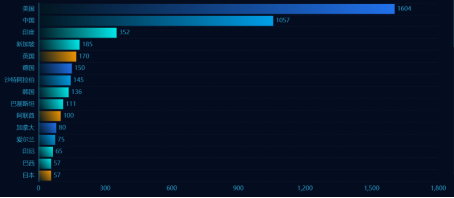

全球分布:

Fofa指纹:title="DataEase"

漏洞编号:CVE-2025-61882

漏洞等级:高危

受影响版本:

12.2.3 <= Oracle E-Business Suite <= 12.2.14

漏洞类型:Oracle E_Business 命令执行漏洞

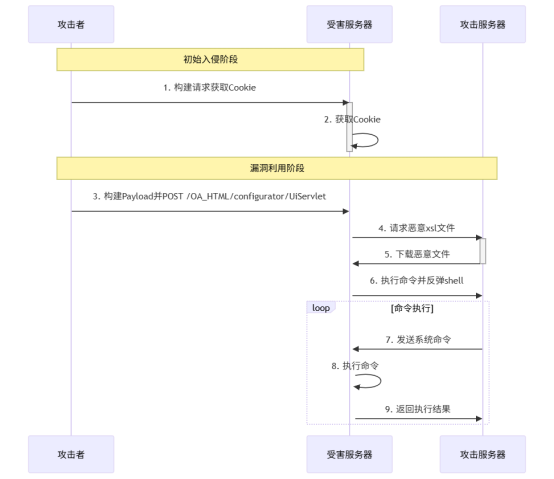

漏洞利用流程图:

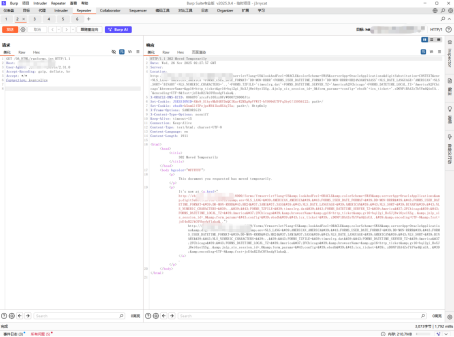

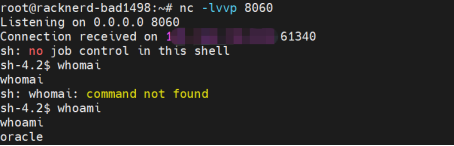

漏洞复现:

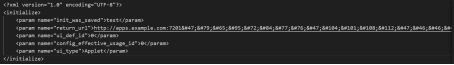

Oracle E_Business 命令执行漏洞(CVE-2025-61882)核心原理为接口未授权、SSRF、认证绕过及XSLT注入。虽然是未授权,但是SSRF请求时需要设置Cookie,因此需要先获取一个Cookie。此漏洞主要另外构建Payload时需要涉及CRLF注入;

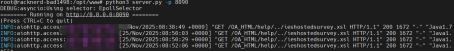

(1)获取Cookie

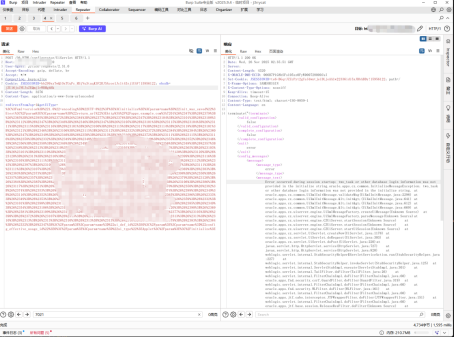

(2)构建Payload并发送,下载xsl文件并反弹shell

修复建议:

目前官方已发布安全补丁修复此漏洞,请受影响的用户尽快安装补丁进行防护,

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录