深入 Kubernetes:从零到生产的工程实践与原理洞察

原创深入 Kubernetes:从零到生产的工程实践与原理洞察

原创

Jaxonic

发布于 2025-09-09 19:58:07

发布于 2025-09-09 19:58:07

🌟 Hello,我是蒋星熠Jaxonic!

🌈 在浩瀚无垠的技术宇宙中,我是一名执着的星际旅人,用代码绘制探索的轨迹。

🚀 每一个算法都是我点燃的推进器,每一行代码都是我航行的星图。

🔭 每一次性能优化都是我的天文望远镜,每一次架构设计都是我的引力弹弓。

🎻 在数字世界的协奏曲中,我既是作曲家也是首席乐手。让我们携手,在二进制星河中谱写属于极客的壮丽诗篇!

这篇文章想带你跨越容器编排的光年距离,抵达 Kubernetes 的重力井:理解它为什么诞生、如何运转、怎样稳定落地生产。很多团队对 k8s 的第一印象是“复杂”:Deployment、Service、Ingress、HPA、Operator、CRD、CNI、CSI、RBAC、Admission… 术语如流星雨般密集。但当我们把这些抽象拆解到工程动机——解耦、自治、声明式状态收敛、水平弹性与故障自愈——复杂性就会转化为可组合的能力。本文采用“原理—实战—可视化—工程对比—最佳实践”的方式推进:先用一幅时序与架构图说明控制面的闭环;再用从零部署到灰度发布的最短路径演示;紧接着对 HPA/Gateway API/StatefulSet 等常见难点给出可落地的清单;最后以 SLO 与容量管理为锚点收束,给出上线演练清单和常见反模式。你会看到:k8s 并不是万能银弹,但它给了工程团队在云原生星海中“稳定航行”的一整套仪器板。准备好点火了么?让我们把每一次发布,都打造成一次有预案、有度量、有回滚阀门的“深空机动”。

目录

- 核心认知:Kubernetes 的控制回路与声明式模型

- 快速上手:一个最小可用的生产级工作负载

- 弹性与自愈:HPA/PodDisruptionBudget/探针策略

- 有状态与数据:StatefulSet、持久化与滚动升级

- 北南向流量:Service/Ingress/Gateway API 实战

- 安全与多租:RBAC、NetworkPolicy、限制与准入

- 可观测与SLO:指标、日志、追踪与容量规划

- 工程对比与选择:不同策略在成本/弹性/复杂度的取舍

- 上线演练清单与反模式

- 总结

- 参考链接与关键词

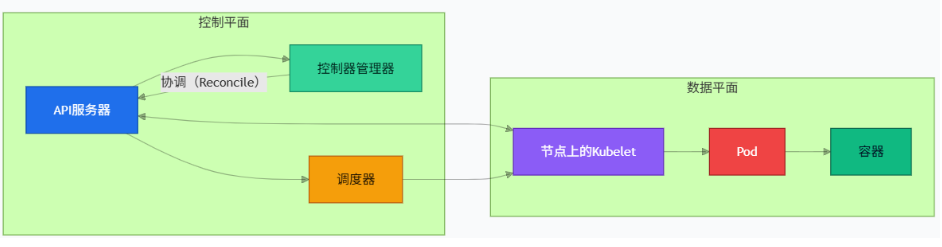

核心认知:Kubernetes 的控制回路与声明式模型

Kubernetes 的精髓是“期望状态”与“控制器闭环”。你声明一个目标(副本数=3,镜像版本=v2),Controller 不断对比实际状态,驱动系统收敛。控制面与数据面的分离让集群具备了“可替换性”:网络用 CNI、存储用 CSI、入口用多种 Ingress/Gateway 实现。

图1:控制环与组件关系图(flowchart)—展示控制面如何驱动数据面收敛

要点:

- API Server 是“一切皆资源”的入口;对象存储在 etcd。

- 各类控制器(如 DeploymentController)周期性对比期望/实际状态并采取行动。

- Kubelet 负责节点级别 Pod 生命周期,配合 CNI/CSI 实现网络与存储。

快速上手:一个最小可用的生产级工作负载

意图与要点:

- 使用 Deployment + Service + Readiness/Liveness 探针 + 资源配额 + 滚动更新策略。

- 通过 Kustomize 分层配置,便于区分 dev/staging/prod。

- 适度限制:requests/limits、安全上下文、pullPolicy。

# base/deployment.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: demo-web

spec:

replicas: 3

strategy:

type: RollingUpdate

rollingUpdate:

maxUnavailable: 1

maxSurge: 1

selector:

matchLabels:

app: demo-web

template:

metadata:

labels:

app: demo-web

spec:

containers:

- name: web

image: ghcr.io/example/demo-web:v1.0.0

ports:

- containerPort: 8080

resources:

requests:

cpu: "200m"

memory: "256Mi"

limits:

cpu: "500m"

memory: "512Mi"

readinessProbe:

httpGet:

path: /healthz

port: 8080

initialDelaySeconds: 5

periodSeconds: 5

livenessProbe:

httpGet:

path: /livez

port: 8080

initialDelaySeconds: 15

periodSeconds: 10

securityContext:

runAsNonRoot: true

allowPrivilegeEscalation: false

---

apiVersion: v1

kind: Service

metadata:

name: demo-web

spec:

selector:

app: demo-web

ports:

- port: 80

targetPort: 8080

protocol: TCP

name: http关键行点评:

- replicas=3:提供最小高可用冗余;maxUnavailable=1 保证滚更期间服务可用。

- requests/limits:为 HPA 与调度提供基础;避免资源争抢导致抖动。

- readinessProbe:控制是否对外提供流量;livenessProbe:异常自愈重启。

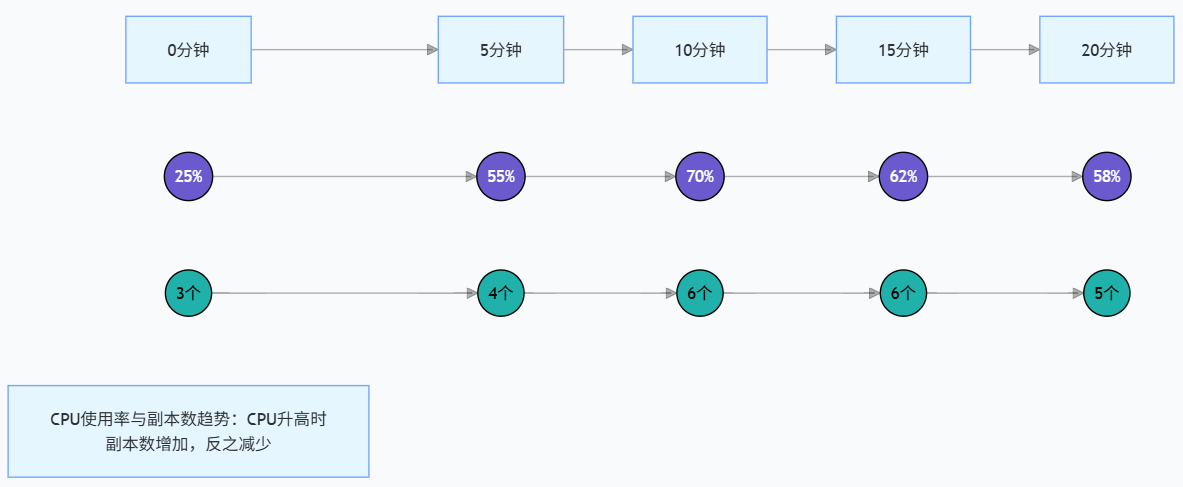

弹性与自愈:HPA/PodDisruptionBudget/探针策略

意图与要点:

- HPA 基于 CPU/自定义指标自动扩缩容。

- PDB 限制维护期可中断 Pod 数量,降低升级与节点维护对业务的冲击。

- 探针策略配合优雅终止,减少 502/503。

# autoscale/hpa.yaml

apiVersion: autoscaling/v2

kind: HorizontalPodAutoscaler

metadata:

name: demo-web

spec:

scaleTargetRef:

apiVersion: apps/v1

kind: Deployment

name: demo-web

minReplicas: 3

maxReplicas: 10

metrics:

- type: Resource

resource:

name: cpu

target:

type: Utilization

averageUtilization: 60

---

# policy/pdb.yaml

apiVersion: policy/v1

kind: PodDisruptionBudget

metadata:

name: demo-web-pdb

spec:

minAvailable: 2

selector:

matchLabels:

app: demo-web关键行点评:

- HPA v2 支持多指标;averageUtilization=60 兼顾弹性与成本。

- PDB:minAvailable=2 确保维护/升级时仍保留 2 个实例对外服务。

有状态与数据:StatefulSet、持久化与滚动升级

意图与要点:

- 对有序副本(例如主从结构、分片)使用 StatefulSet,结合 Headless Service。

- 持久卷使用 StorageClass 进行动态供应;优先选择具备快照/扩容能力的 CSI 驱动。

- 升级时控制有序性与停机窗口。

apiVersion: apps/v1

kind: StatefulSet

metadata:

name: demo-db

spec:

serviceName: "demo-db"

replicas: 3

selector:

matchLabels:

app: demo-db

template:

metadata:

labels:

app: demo-db

spec:

containers:

- name: db

image: ghcr.io/example/demo-db:2.4.1

ports:

- containerPort: 5432

volumeMounts:

- name: data

mountPath: /var/lib/dbdata

volumeClaimTemplates:

- metadata:

name: data

spec:

accessModes: ["ReadWriteOnce"]

storageClassName: fast-ssd

resources:

requests:

storage: 50Gi

---

apiVersion: v1

kind: Service

metadata:

name: demo-db

spec:

clusterIP: None # Headless for stable DNS

selector:

app: demo-db

ports:

- port: 5432

name: tcp关键行点评:

- clusterIP: None 创建有稳定 DNS 记录的 Headless Service,支持有序访问。

- volumeClaimTemplates 保证每个副本都有独立持久卷,数据不互相污染。

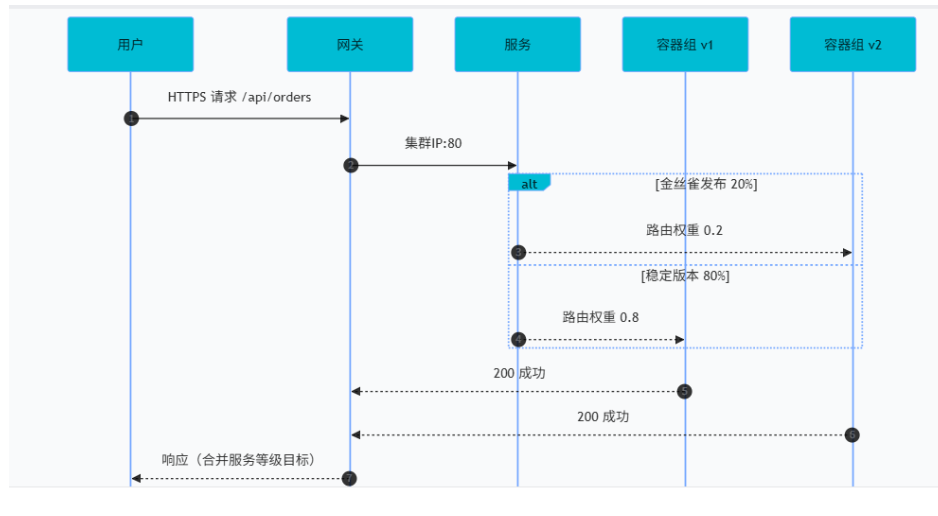

北南向流量:Service/Ingress/Gateway API 实战

意图与要点:

- Ingress 常用于 L7 路由;Gateway API 是更通用/可扩展的下一代标准。

- 通过 Canary/Traffic Split 实现灰度,支持权重或 Header 条件。

# gateway/gateway.yaml (Gateway API 示例,以 Istio/Gateway API 实现为例)

apiVersion: gateway.networking.k8s.io/v1

kind: Gateway

metadata:

name: main-gw

spec:

gatewayClassName: istio

listeners:

- name: https

protocol: HTTPS

port: 443

tls:

mode: Terminate

certificateRefs:

- kind: Secret

name: tls-cert

---

apiVersion: gateway.networking.k8s.io/v1

kind: HTTPRoute

metadata:

name: web-route

spec:

parentRefs:

- name: main-gw

rules:

- matches:

- path:

type: PathPrefix

value: /api

backendRefs:

- name: demo-web

port: 80

weight: 80

- name: demo-web-v2

port: 80

weight: 20关键行点评:

- Gateway/HTTPRoute 解耦“基础设施负责监听”和“业务负责路由”。

- 通过 weight 实现 80/20 灰度,配合观测与自动回滚策略。

可视化:请求路径与流量灰度的时序

图2:灰度发布请求流时序(sequenceDiagram)—展示 Gateway/Service/Pod 的路由权重

数据展示:资源使用与扩缩容趋势

图3:扩缩容趋势(xychart-beta)—CPU 利用率与副本数随时间变化

结构/规划:K8s 知识地图

图4:知识体系思维导图(mindmap)—纵览组件与能力域

安全与多租:RBAC、NetworkPolicy、限制与准入

意图与要点:

- 租户最小权限:将 ClusterRole/Role 与 ServiceAccount 组合绑定。

- NetworkPolicy 默认拒止,按命名空间/标签白名单通信。

- LimitRange 与 ResourceQuota 约束租户资源,避免“吵闹邻居”。

# security/rbac.yaml

apiVersion: v1

kind: ServiceAccount

metadata:

name: app-sa

namespace: prod

---

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

name: app-reader

namespace: prod

rules:

- apiGroups: [""]

resources: ["configmaps", "secrets"]

verbs: ["get", "list"]

---

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: app-reader-binding

namespace: prod

subjects:

- kind: ServiceAccount

name: app-sa

roleRef:

kind: Role

name: app-reader

apiGroup: rbac.authorization.k8s.io

---

# security/networkpolicy.yaml

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: default-deny

namespace: prod

spec:

podSelector: {}

policyTypes: ["Ingress","Egress"]关键行点评:

- 默认拒止 NetworkPolicy 后,再按需开放细粒度策略。

- 用 ServiceAccount 承载应用身份,禁用默认 token 自动挂载(可在 Pod spec 指定)。

可观测与 SLO:指标、日志、追踪与容量规划

意图与要点:

- 指标:Golden Signals(延迟/吞吐/错误率/饱和度)配合 HPA 指标。

- 日志:结构化日志 + 日志保留策略;避免在容器内写文件。

- 追踪:分布式追踪打通入口到下游依赖。

- 容量:以 P95 为目标测容量,保留爆发冗余,搭配 PDB 与 Pod 优先级。

引用:

“你无法运营一艘看不见航迹的飞船。”——可观测性是应急与优化的共同前提。

表格对比:Ingress vs Gateway API vs Service Mesh

方案 | 功能覆盖 | 运维复杂度 | 灰度能力 | 标准化 | 场景建议 |

|---|---|---|---|---|---|

Ingress | L7 路由、TLS 终止 | 低 | 中(依赖实现) | 中 | 传统北向入口,简单稳定 |

Gateway API | 更通用路由模型、分离职责 | 中 | 高(权重/匹配丰富) | 高 | 逐步替代 Ingress 的统一抽象 |

Service Mesh | 细粒度流控、可观测、安全 | 高 | 很高(流量切分/熔断/重试) | 中 | 大型微服务、强治理诉求 |

上线演练清单与反模式

上线演练清单(摘要):

- 镜像:SBOM/漏洞扫描/只读根文件系统/非 root。

- 资源:requests/limits 明确;HPA 阈值与最大副本数可控。

- 探针:readiness/liveness 语义明确;优雅退出与 preStop 钩子。

- 流量:灰度权重/回滚策略/限流熔断预案。

- 存储:备份快照/恢复演练/只读副本切换。

- 可观测:仪表板/报警规则/容量基线。

- 安全:RBAC 最小权限/NetworkPolicy 默认拒止/镜像签名。

常见反模式:

- 无 requests/limits,导致“抢占—抖动—雪崩”。

- 把 liveness 当 readiness 用,导致频繁重启。

- StatefulSet 无备份策略直接升级。

- Ingress/Gateway 与应用耦合配置,缺少环境分层。

Mermaid 架构图:组件与依赖分层

图5:系统分层架构(architecture-beta)—控制面、数据面与扩展组件关系

结尾总结

把 Kubernetes 比作一次深空远航,并不是为了神秘化它,而是提醒我们:这是一套需要纪律、度量与演练的工程系统。我们在声明式的星图上标注每一个目标副本、每一次滚动窗口、每一条 NetworkPolicy,就像在宇航计划里写下燃料预算与回收窗口。落地之道,在于把“能力”沉淀为“流程”:以 Kustomize 管理环境差异,以 HPA 与 PDB 稳定弹性边界,以 Gateway API 统领北向流量,以 RBAC 与 NetworkPolicy 收紧多租安全,以可观测性覆盖指标/日志/追踪,以容量管理兜住 P95 的尖峰。更重要的,是用演练塑造肌肉记忆——蓝绿/金丝雀/回滚要像系好安全带一样自然。愿你在下一次发布时,既能纵览全局,也能深入每一个容器的生命线;既能拥抱云端的弹性,也能敬畏状态与数据的一致性。当你把这些原则内化为团队的“飞行手册”,k8s 不再是未知的黑箱,而是通往可预期、可扩展、可治理未来的可靠飞船。让我们把每一个迭代,都变成一次优雅而克制的加速机动。

**■ 我是蒋星熠Jaxonic!如果这篇文章在你的技术成长路上留下了印记

■ 👁 【关注】与我一起探索技术的无限可能,见证每一次突破

■ 👍 【点赞】为优质技术内容点亮明灯,传递知识的力量

■ 🔖 【收藏】将精华内容珍藏,随时回顾技术要点

■ 💬 【评论】分享你的独特见解,让思维碰撞出智慧火花

■ 🗳 【投票】用你的选择为技术社区贡献一份力量

■ 技术路漫漫,让我们携手前行,在代码的世界里摘取属于程序员的那片星辰大海!**

参考链接:

- Kubernetes 官方文档:https://kubernetes.io/docs/

- Gateway API 文档:https://gateway-api.sigs.k8s.io/

- CNCF 项目列表:https://landscape.cncf.io/

- Prometheus 指标指南:https://prometheus.io/docs/introduction/overview/

- Istio 官方文档:https://istio.io/latest/docs/

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录