跨越云壑:腾讯云 TSE MCP 功能详解与一站式多云服务治理实践

原创跨越云壑:腾讯云 TSE MCP 功能详解与一站式多云服务治理实践

原创

远方诗人

发布于 2025-09-02 09:29:13

发布于 2025-09-02 09:29:13

引言

在云原生与多云混合架构成为主流的今天,企业常常面临一个核心挑战:如何高效、统一地管理部署在不同云厂商、私有云或 Kubernetes 集群中的微服务?传统的点对点服务集成方式不仅繁琐,更会带来极高的维护成本和稳定性风险。

腾讯云微服务引擎 TSE(Tencent Cloud Service Engine)提供的 MCP(Mesh Control Plane) 功能,正是为解决这一难题而生。它基于 SMI(Service Mesh Interface)标准中的 MCP(Mesh Configuration Protocol) 协议,扮演了一个“云间服务枢纽”的角色,允许不同的服务网格数据平面(如 Istio)从其集中式控制平面同步服务与路由配置。本文将深入解析 MCP 的核心原理,并手把手带你完成基于 MCP 广场的完整配置流程。

一、什么是 MCP?核心概念解析

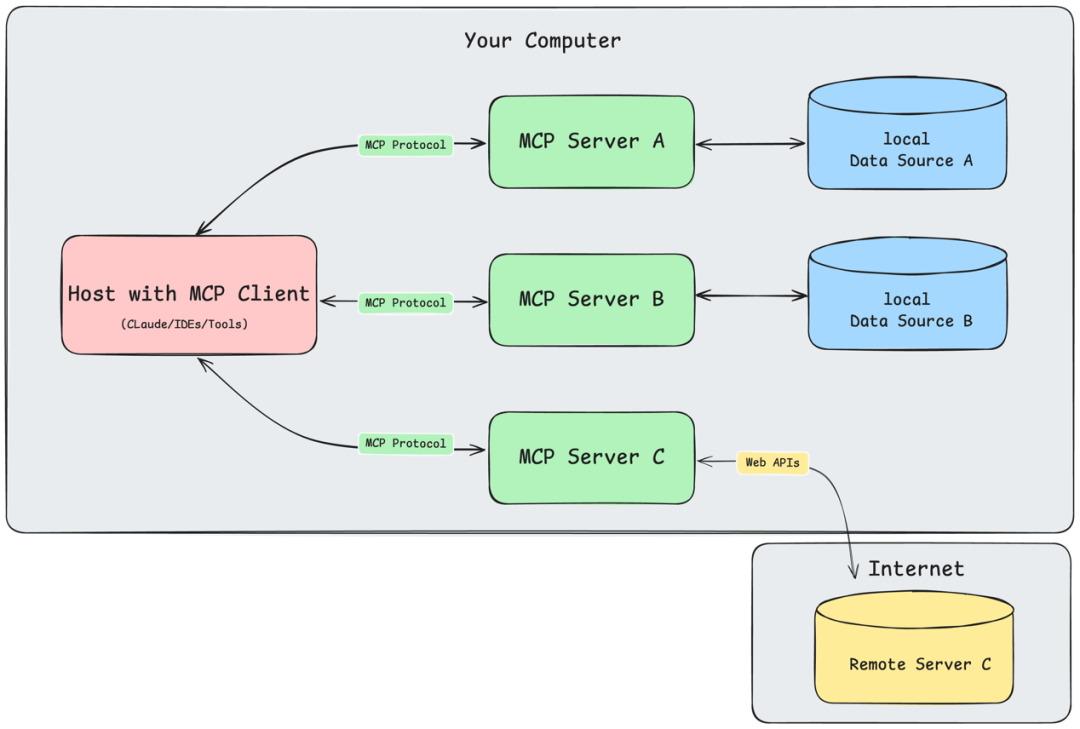

MCP 是一个开放协议,用于在服务网格控制平面和其后端配置存储系统之间传输动态配置信息。你可以将它类比为 Kubernetes 中的 kube-apiserver,它是一个提供资源的唯一事实来源(Single Source of Truth)的服务器。

在腾讯云的语境下,TSE MCP 广场 就是这个“配置存储系统”或“资源源”。它将腾讯云上注册的服务、其他云或集群中的服务抽象成标准化的资源(如 Service, VirtualService, DestinationRule 等),并通过 MCP 协议提供给一个或多个订阅了它的服务网格控制平面(如 TSE Istio)。

核心模块与操作逻辑

- MCP Server(服务端 - 资源提供方):

- 角色:腾讯云 TSE MCP 广场。

- 职责:作为所有已接入服务的配置信息聚合器。它维护着服务的唯一事实来源,并将这些信息按照 MCP 协议规定的格式和编码(如 xDS v3, Protobuf)存储和提供。

- 资源类型:不仅限于服务(Service),还包括更高级的路由规则(HTTPRoute/ VirtualService)、负载均衡策略(DestinationRule)等。

- MCP Client(客户端 - 资源消费方):

- 角色:服务网格的控制平面(如 TSE Istio 的

istiod)。 - 职责:主动与一个或多个 MCP Server 建立长连接(通常基于 gRPC 或 SSE),订阅其关心的资源类型。当 MCP Server 上的资源发生变化时,Client 会实时收到增量更新,并将其应用到自己管理的网格数据面(Envoy Sidecar)上。

- 角色:服务网格的控制平面(如 TSE Istio 的

- 操作逻辑与数据流:

- 建立连接:MCP Client 向 MCP Server 的指定 URL 发起连接请求。

- 资源订阅:连接建立后,Client 会发送一个

ClientResource消息,告知 Server 它需要订阅哪些资源(如type.googleapis.com/envoy.config.route.v3.RouteConfiguration)。 - 全量同步:Server 会将所请求资源的当前全量状态发送给 Client。

- 增量更新:此后,当 Server 上的任何被订阅资源发生变化(增、删、改),Server 都会通过同一个连接,将变化的增量(Delta)信息推送给 Client。

- 配置下发:Client(

istiod) 接收到新配置后,会将其转换为 xDS 配置,再下发给其下辖的众多数据面 Envoy 代理。

(示意图:展示了 MCP Server 与 Client 之间的资源订阅与增量推送流程)

MCP 的优势

- 解耦与标准化:将服务定义与网格实现解耦。任何实现了 MCP 协议的控制平面都可以消费 TSE MCP 广场的服务信息,实现了多云环境的标准化治理。

- 集中管理,分布式消费:在腾讯云上集中管理所有环境的路由、安全策略,并一键分发到分布在各个云、各个集群的网格中,实现真正的全局统一治理。

- 实时性与高效性:基于长连接和增量更新机制,服务变更几乎可以实时同步到所有网格,极大减少了同步延迟和带宽消耗。

- 降低复杂度:业务团队无需在不同环境中分别维护繁琐的服务发现和路由配置,极大降低了运维复杂度和出错概率。

二、实战:配置基于 MCP 广场 SSE URL 的连接服务

下面我们将一步步演示如何将一个外部的服务网格(假设是自建 Istio)连接到腾讯云 TSE MCP 广场,从而消费其上的服务信息。

前提条件:

- 拥有一个腾讯云账号并开通 TSE 服务。

- 已在 TSE 上创建一个 MCP 广场(创建过程简单,在控制台选择“MCP广场”产品类型按指引操作即可)。

- 有一个正在运行的、可被公网访问的自建 Istio 集群(

istiod版本建议为 1.9+)。

步骤 1:在 MCP 广场创建同步源与服务

- 登录 TSE 控制台,进入你已经创建好的 MCP 广场实例。

- 创建同步源:

- 同步源代表一个外部服务配置的来源(如一个 Kubernetes 集群)。

- 在广场管理页面,找到“同步源管理”,点击“新建”。

- 填写名称(如

my-onpremise-cluster),类型选择“Kubernetes”,并填写集群的 API Server 地址和认证信息(Kubeconfig)。

- 同步服务:

- 创建成功后,TSE 会自动或手动从该同步源拉取服务信息。

- 你可以在“服务管理”中看到从该集群同步过来的所有 Service 资源。

步骤 2:获取 MCP 广场的 SSE URL 和认证信息

MCP 支持多种传输层协议,SSE(Server-Sent Events)是其中一种便于测试和简单使用的基于 HTTP 的协议。

- 在 MCP 广场实例的详情页,找到“访问管理”或“连接信息”选项卡。

- 你会看到提供的 SSE URL,格式通常为:

https://your-mcp-instance-id.mcp.tencentcloudapi.com/v1/resources?sse=true - 同时,你需要准备认证信息。腾讯云通常使用 密钥对 进行认证。你需要一个具有相应权限的 SecretId 和 SecretKey。

步骤 3:配置 Istiod 作为 MCP Client

这是最核心的一步。我们需要修改 istiod 的部署配置,让其从腾讯云 MCP 广场拉取配置。

方式一:通过 Helm Values 配置(推荐)

如果你使用 Helm 管理 Istio,可以在 values.yaml 中添加以下配置:

# values.yaml

meshConfig:

# 在 defaultConfig 中指定额外的根 CA(如果腾讯云 MCP 使用私有证书则可能需要)

defaultConfig:

proxyMetadata:

# 通常不需要,除非有特定代理设置

pilot:

env:

# 启用 MCP 客户端功能

ENABLE_MCP: "true"

# 禁用原有的 Galley(如果版本较低),高版本 Istio 已无 Galley

# ENABLE_LEGACY_MCP: "false"

# 配置 MCP Server 地址

configSource:

- address:

- your-mcp-instance-id.mcp.tencentcloudapi.com:443 # 你的 SSE URL 的主机名和端口

tlsSettings:

mode: SIMPLE # 使用 TLS

# 如果服务器使用公共可信证书,则 sni 可省略或设置为相同域名

sni: your-mcp-instance-id.mcp.tencentcloudapi.com

# 指定 MCP 协议为 SSE-over-HTTP

protocol: "HTTP_SSE"

# 资源订阅列表,指定你希望从该 Server 获取哪些类型的资源

resourceTypes:

- type.googleapis.com/istio.networking.v1alpha3.ServiceEntry

- type.googleapis.com/istio.networking.v1alpha3.VirtualService

- type.googleapis.com/istio.networking.v1alpha3.DestinationRule

- type.googleapis.com/istio.security.v1beta1.AuthorizationPolicy

# HTTP 认证 Header(使用腾讯云签名方法 v3)

httpAuth:

# 这是一个自定义的 Auth Header 注入方式。

# 实际上,Istio 原生可能不直接支持腾讯云复杂的签名算法。

# 更常见的做法是使用一个 sidecar 代理来完成签名,如下文方式二所述。

custom:

# 通常需要在这里注入 Authorization Header,但签名计算复杂,建议看方式二重要提示:直接通过 httpAuth 注入腾讯云签名可能非常复杂,因为签名算法涉及多次哈希和特定格式组装。更可靠的方案是使用一个 Sidecar 代理 来处理请求转发和签名。

方式二:使用 Sidecar 代理进行认证(更可行方案)

1、 编写一个简单的代理程序(例如使用 Python Flask)。这个程序运行在 istiod Pod 中,接收 istiod 的明文 HTTP SSE 请求,然后将其转发给腾讯云 MCP 广场,并在转发前为请求加上正确的腾讯云签名 v3 的 Authorization Header。 sign_proxy.py 示例(简化概念):

from flask import Flask, request, stream_template

from tencentcloud.common import credential

from tencentcloud.common.profile.client_profile import ClientProfile

from tencentcloud.common.profile.http_profile import HttpProfile

from tencentcloud.common.signature import sign

import requests

app = Flask(__name__)

TENCENT_MCP_URL = 'https://your-mcp-instance-id.mcp.tencentcloudapi.com/v1/resources?sse=true'

SECRET_ID = 'your_secret_id'

SECRET_KEY = 'your_secret_key'

def get_authorization_header(method, endpoint, data='', content_type='application/json'):

# 使用腾讯云 SDK 或自定义方法生成签名 Header

# 此处为示意,实际签名逻辑非常复杂,请严格参考官方文档:

# https://cloud.tencent.com/document/product/1275/55565

cred = credential.Credential(SECRET_ID, SECRET_KEY)

http_profile = HttpProfile(endpoint="mcp.tencentcloudapi.com", reqMethod=method, reqTimeout=30)

client_profile = ClientProfile(httpProfile=http_profile)

# ... 根据签名算法要求构造规范请求并签名 ...

# 返回 Authorization 头,例如 'TC3-HMAC-SHA256 Credential=AKID***...'

authorization = sign(cred, method, endpoint, data, content_type)

return authorization

@app.route('/v1/resources', methods=['GET', 'POST'])

def proxy():

# 1. 获取 istiod 发来的原始请求内容(对于 SSE GET 请求,可能没有 body)

# 2. 生成指向腾讯云 MCP 的签名 Header

auth_header = get_authorization_header('GET', '/v1/resources')

headers = {key: value for (key, value) in request.headers}

headers['Authorization'] = auth_header

# 3. 将请求转发到腾讯云 MCP,并流式传输响应回 istiod

resp = requests.get(TENCENT_MCP_URL, headers=headers, stream=True)

return stream_template(resp.iter_content(chunk_size=None))

if __name__ == '__main__':

app.run(host='0.0.0.0', port=8080)2、 修改 istiod 部署,添加这个代理作为 Sidecar,并让 istiod 的配置源指向这个本地代理。

# 在 istiod 的 Deployment 中添加一个 sidecar 容器

spec:

template:

spec:

containers:

- name: istiod

# ... 原有配置 ...

# 修改 configSource,指向本地 sidecar 代理

env:

- name: PILOT_MCP_CONFIGSOURCE_ADDRESS

value: "localhost:8080" # 指向本地代理

- name: PILOT_MCP_CONFIGSOURCE_PROTOCOL

value: "HTTP_SSE"

- name: mcp-auth-proxy # 新增的代理 Sidecar

image: python:3.9

command: ["python", "/app/sign_proxy.py"]

ports:

- containerPort: 8080

volumeMounts:

- mountPath: /app

name: proxy-code

volumes:

- name: proxy-code

configMap:

name: mcp-proxy-code # 假设代理代码已放入 ConfigMap步骤 4:验证连接与测试

- 部署修改:应用修改后的

istiod配置,并等待 Pod 重启。 - 查看日志:

- 检查

istiod容器的日志,查看是否有 MCP 连接相关的错误信息。理想情况下,应该能看到成功连接到localhost:8080并开始订阅资源。 - 检查

mcp-auth-proxy容器的日志,查看转发请求和签名是否成功。

- 检查

- 验证服务发现:在连接了该

istiod的业务 Pod 中,尝试解析一个已在腾讯云 MCP 广场上注册的、来自其他集群的服务名。如果配置成功,你应该能成功解析到该服务的地址。

# 进入网格内的一个 Pod

kubectl exec -it <pod-name> -c <container-name> -- /bin/sh

# 尝试解析 MCP 广场上的服务

nslookup <service-name-from-mcp>.<namespace>.svc.cluster.local如果返回正确的 IP 地址(通常是该服务的 VIP),则证明服务发现同步成功。

结论

腾讯云 TSE MCP 功能通过实现开放的 MCP 协议,为企业构建统一的多云、混合云服务治理层提供了强大的基础设施。它将服务配置的“源”与“端”解耦,允许你在一个控制台管理全局服务,而变更却能近乎实时地生效在所有异构环境中。

虽然初始配置(特别是认证部分)可能需要一些开发工作(如编写签名代理),但一旦打通,后续的运维效率提升将是巨大的。对于正在践行云原生战略并面临多云管理挑战的企业和开发者而言,TSE MCP 无疑是一个值得深入研究和采用的关键工具。

注意事项:

- 文中代码示例为概念演示,生产环境使用请务必参考腾讯云官方最新文档和 SDK。

- 认证代理(

sign_proxy.py)的实现需要严格按照腾讯云 签名方法 v3 的规范来完成,文中未给出完整实现。 - 始终在测试环境中充分验证后再部署到生产环境。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录