BUUCTF通关之路 - Misc Part 1

原创BUUCTF通关之路 - Misc Part 1

原创

OwenW

修改于 2025-10-19 11:58:40

修改于 2025-10-19 11:58:40

本系列文章的主要目的是分享我做CTF题目的思路,希望大家多多批评指正。本牛马每天只有休息和摸鱼的时候能做几道题,更新频率不确定,有时间了就会来更新。目前的目标是做完全部Misc部分的题目。

最后感谢大家观看。

1. 签到

签到题,答案在题目文字内。

Flag | flag{buu_ctf} |

|---|

2. 金3P

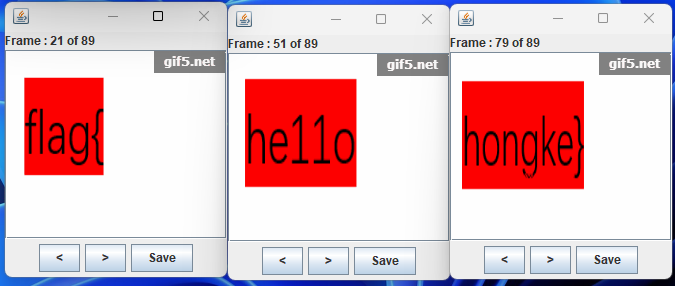

图片隐写,下载文件,为gif动图,并且明显看出其中有几帧存在字符串,疑似目标flag。

打开stegsolve,用工具自带的Frame Browser,其中21、51、79帧存在flag:

最后拼接在一起得到了答案。

类型 | 图片隐写 |

|---|---|

工具 | convert |

Flag | flag{he11ohongke} |

3. 你竟然赶我走

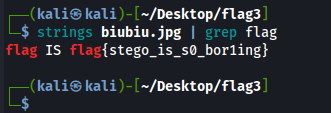

图片隐写,下载图片,用strings找可打印字符,秒了。

类型 | 图片隐写 |

|---|---|

工具 | strings |

Flag | flag{stego_is_s0_bor1ing} |

4. 二维码

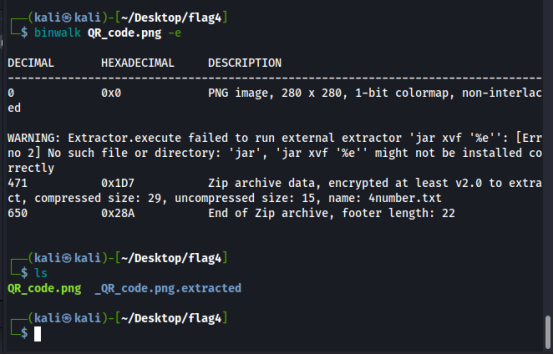

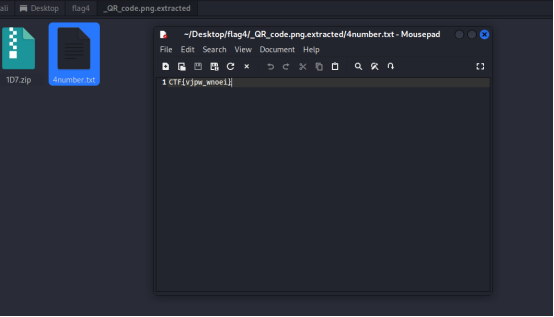

图片隐写+压缩文件爆破,下载文件,是个二维码,扫了也不存在任何提示。用binwalk看是否有藏别的文件,有就分离出来:

内容是一个压缩文件,预览文件内容,内涵一个文本文件名字是“4number”,猜测应该是指压缩文件密码是4位数字,我们可以试一下爆破。

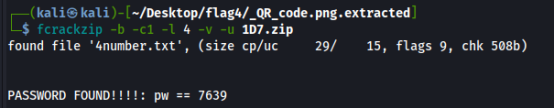

fcrackzip -b -c1 -l 4 -v -u 1D7.zip

用该密码解压缩就能得到文件,文件内是本题的flag。

所有BUUCTF的题目答案都需要修改为flag{}的形式

类型 | 图片隐写、压缩文件爆破 |

|---|---|

工具 | fcrackzip |

Flag | flag{vjpw_wnoei} |

5. 大白

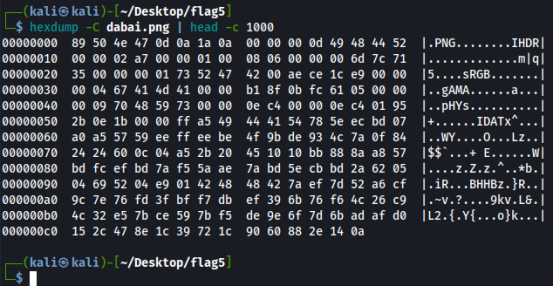

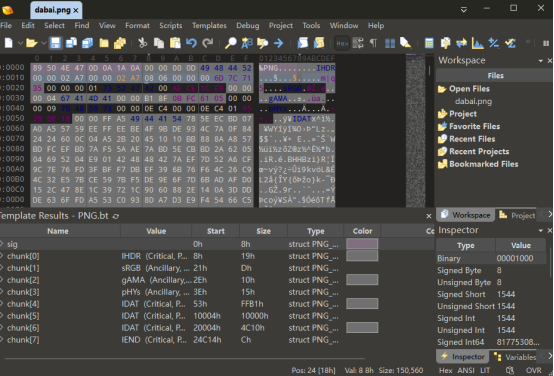

图片隐写,标题内说了一句提示:“看不到图? 是不是屏幕太小了”,这里应该指的是图片的分辨率被改了,先下载图片。用hexdump看一下。

这里想到把短的那一边改为和长的相同,这里主要是题目中有提示,如果没有提示不会一开始就往这个上面想。这里修改十六进制的工具用的是010editor。改图片高度,把高度(00 00 01 00)改为和宽度(00 00 02 A7)一样,再进行保存。

保存后的图片就可以看到原来本隐藏的信息了。

类型 | 图片隐写 |

|---|---|

工具 | hexdump、010editor |

Flag | Flag{He1l0_d4_ba1} |

6. wireshark

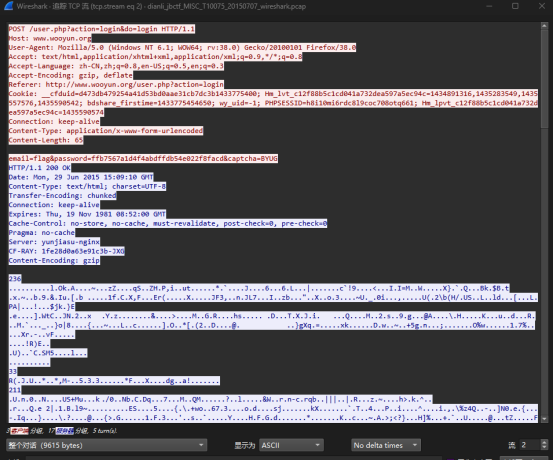

日志分析,下载文件,为“.pcapng”文件,用wireshark打开。题目提到是某一个流量包中包含了管理员登录行为,随便点一个包,右键点击追踪HTTP流或者TCP流,右下角选择包,最终会看到一个包含有登录的行为。

email=flag&password=ffb7567a1d4f4abdffdb54e022f8facd&captcha=BYUG这里这个密码就是flag的内容。(刚得到这个还以为是什么md5或者别的hash需要爆破,结果是想多了)

类型 | 日志分析 |

|---|---|

工具 | wireshark |

Flag | flag{ffb7567a1d4f4abdffdb54e022f8facd} |

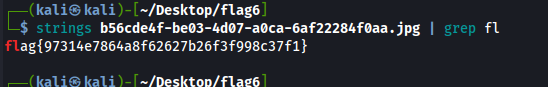

7. 乌镇峰会种图

图片隐写,过程和第三题一样,直接用strings打印字符,就能得到答案。

类型 | 图片隐写 |

|---|---|

工具 | strings |

Flag | flag{97314e7864a8f62627b26f3f998c37f1} |

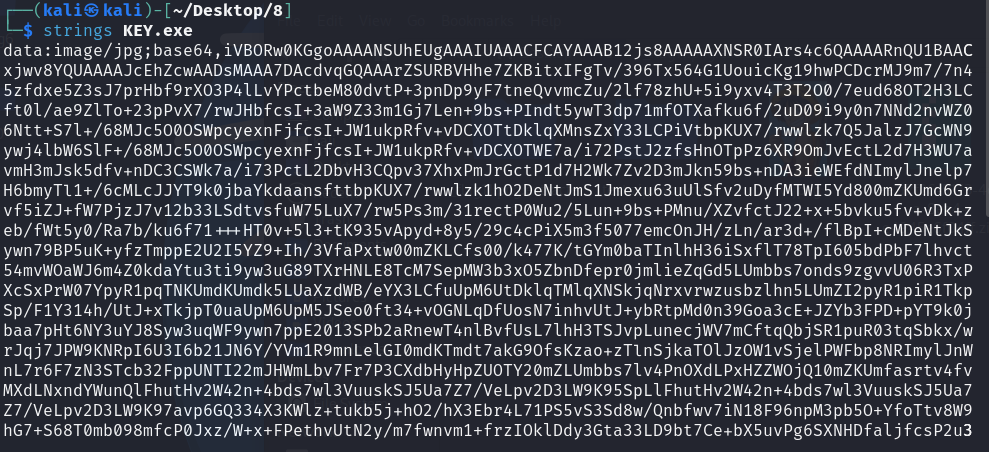

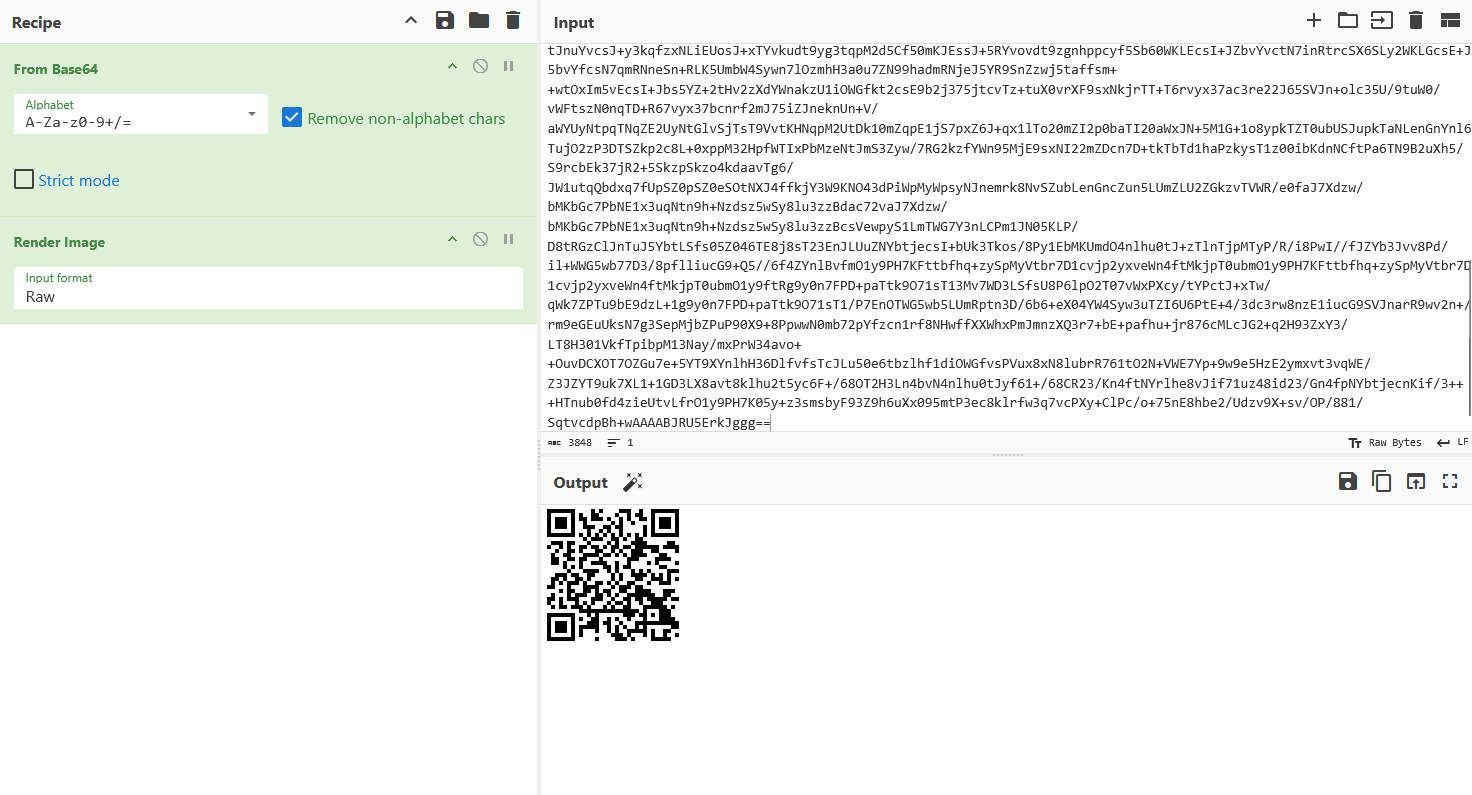

8. N种方法解决

下载文件,发现是个exe可执行,是个Misc类型题目不会是要逆向之类的,还是惯例strings看一眼。

发现是某个图片被base64处理了,我们用在线解码CyberChef解一下,结果预览或者输出为图片格式。

扫码就能得到答案了,扫出来是KEY{dca57f966e4e4e31fd5b15417da63269}。

类型 | 其它 |

|---|---|

工具 | strings、CyberChef |

Flag | flag{dca57f966e4e4e31fd5b15417da63269} |

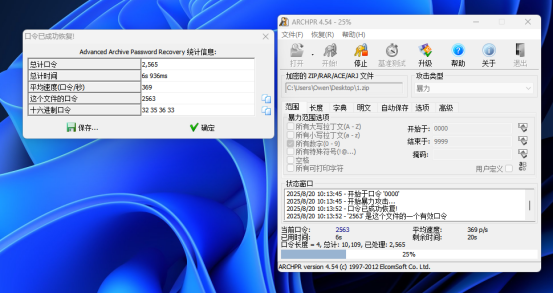

9. 基础破解

压缩文件爆破,下载文件是个带有密码的压缩文件,题目提示密码是四个数字,并且这个文件的压缩版本不支持fcrackzip,这里用windows上面的ARCHPR,配置字典为四位纯数字,很快就能得到答案。

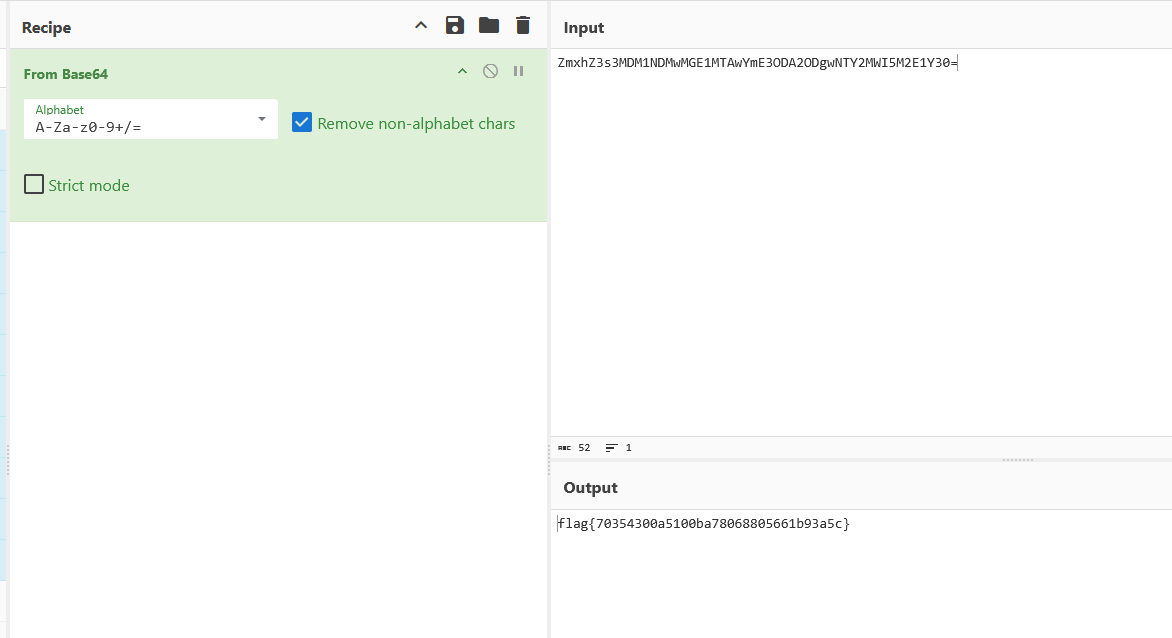

解压缩后文件内容为ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=,用CyberChef解码得到答案。

类型 | 压缩文件爆破 |

|---|---|

工具 | ARCHPR、CyberChef |

Flag | flag{70354300a5100ba78068805661b93a5c} |

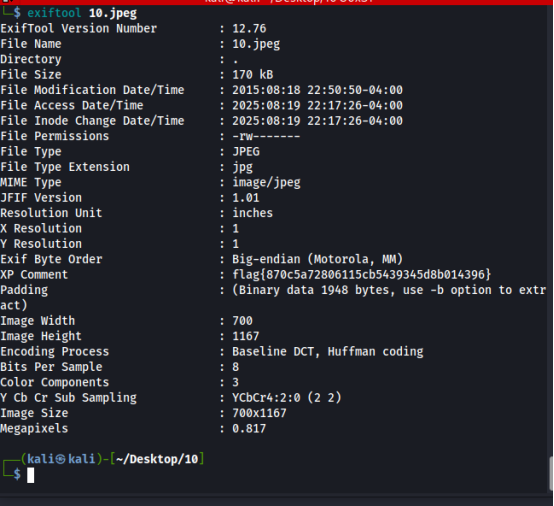

10. 文件中的秘密

图片隐写,下载文件,是个图片,用exiftool看一下详细信息,flag就在其中。

类型 | 图片隐写 |

|---|---|

工具 | exiftool |

Flag | flag{870c5a72806115cb5439345d8b014396} |

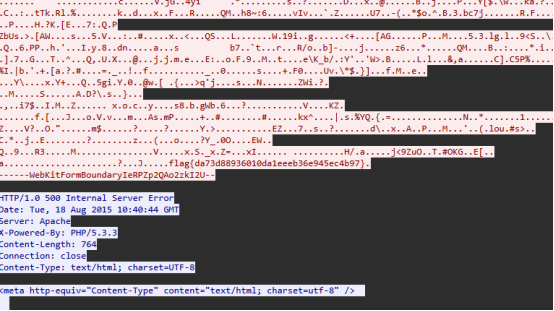

11. 被嗅探的流量

日志分析,和前面的日志分析类似,题目也说了是某一段文件数据,打开wireshark,追踪TCP流,一个包一个包看,很快就能看到一个包中包含了flag。其实也可以直接在所有流量中搜索flag关键字,会快很多。

类型 | 日志分析 |

|---|---|

工具 | wireshark |

Flag | flag{da73d88936010da1eeeb36e945ec4b97} |

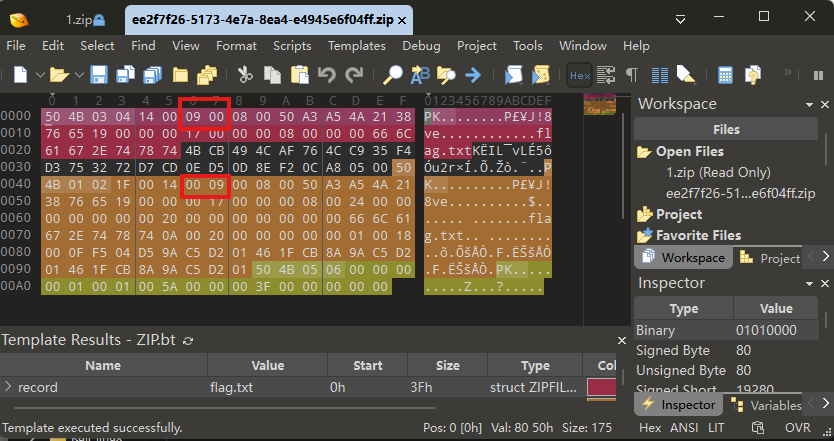

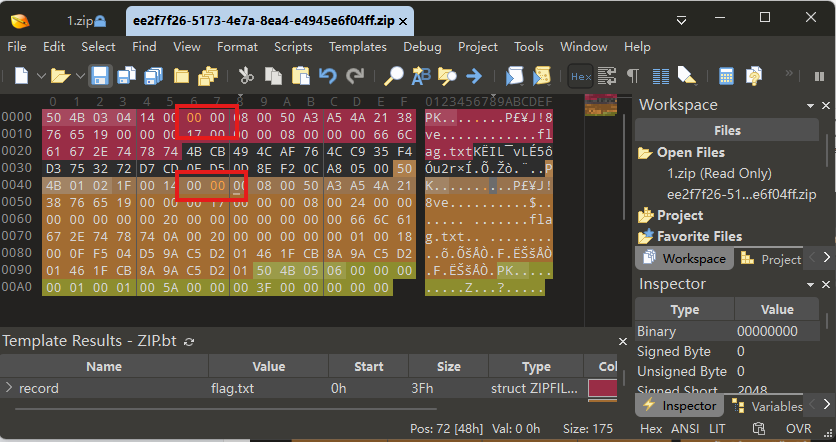

12. zip伪加密

压缩文件伪加密,就是看着是加密了但实际没有加密,其实就是没有设置加密密码,但是空口令也不能够解压缩文件,这个时候就要用前面用过的010editor修改文件为不加密状态,就能正常解压缩文件了。

伪加密

未加密

然后把修改后的压缩文件保存出来,解压缩就能得到答案。

类型 | 压缩文件伪加密 |

|---|---|

工具 | 010editor |

Flag | flag{Adm1N-B2G-kU-SZIP} |

这就是本章的全部内容了,包含了BUUCTF前面的12道简单Misc题目,思路部分我尽量写的简洁明了,关于某些工具的具体使用有时间我会另外单独写出来分享给大家。后续尽量保证也是12道为一章。感谢支持

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读

目录